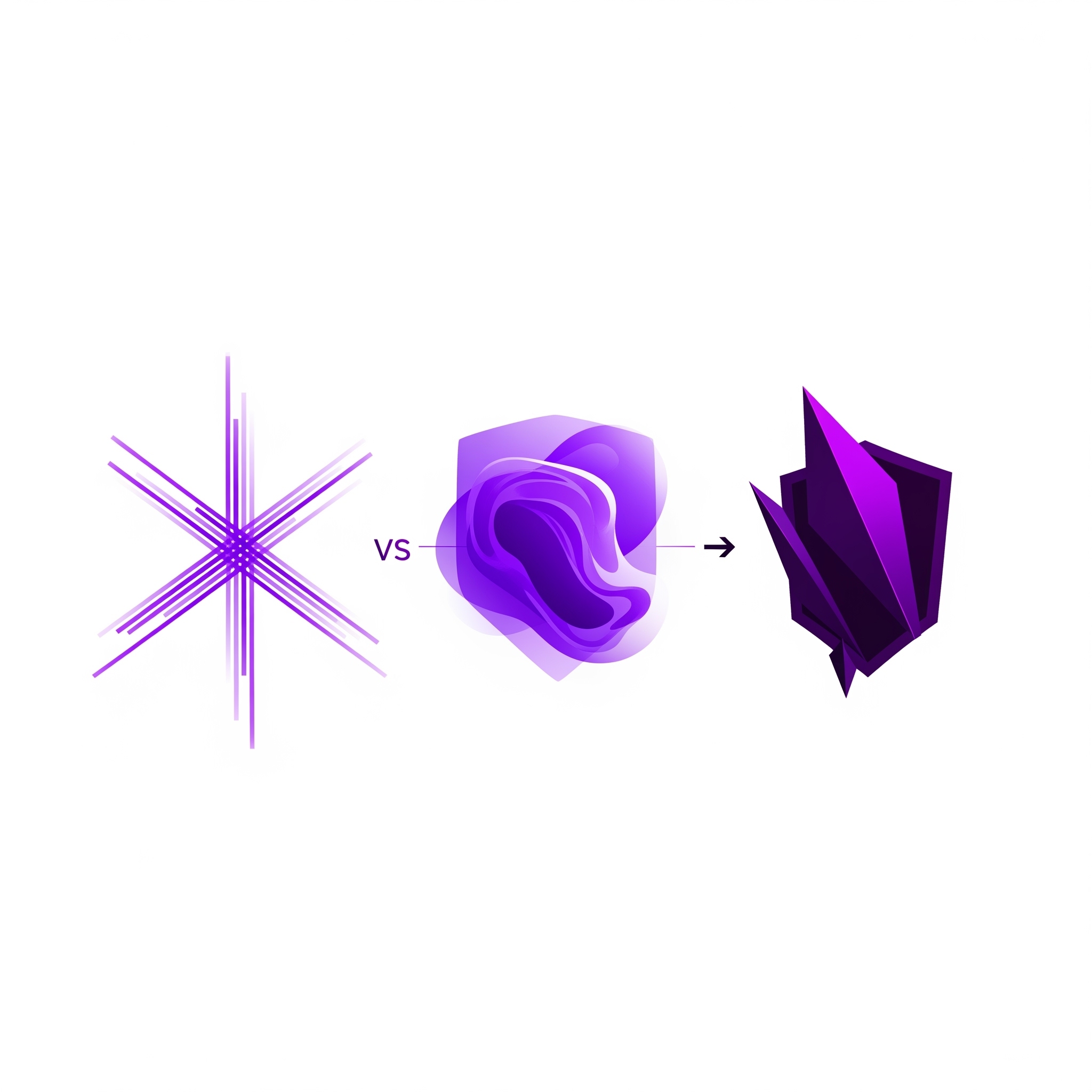

El desafío de FinSecOps: Equilibrar costo, seguridad y rendimiento

Su organización gasta millones anualmente en infraestructura en la nube, sin embargo, el 30-40% de ese gasto no proporciona valor comercial debido a instancias sobredimensionadas, recursos no utilizados y arquitecturas ineficientes. Mientras tanto, los esfuerzos de optimización de costos a menudo comprometen la postura de seguridad al relajar políticas, reducir la monitorización o elegir alternativas más baratas pero menos seguras. Esto crea una falsa economía donde los ahorros a corto plazo conducen a costos exponencialmente más altos debido a incidentes de seguridad.

FinSecOps (Operaciones de Seguridad Financiera) cierra esta brecha optimizando los costos de la nube mientras se mantiene o mejora la postura de seguridad, creando ventajas competitivas sostenibles a través de una gestión inteligente de recursos.

El marco de FinSecOps

FinSecOps representa la convergencia de la gestión financiera, las operaciones de seguridad y las prácticas de DevOps. A diferencia de la optimización de costos tradicional que trata la seguridad como un gasto general, FinSecOps ve la seguridad como un multiplicador de fuerza rentable que previene incidentes costosos mientras permite la agilidad empresarial.

Principios Básicos de FinSecOps

1. Optimización de Costos con Prioridad en la Seguridad

- Controles de seguridad como mecanismos de reducción de costos (remediación automatizada, prevención)

- Cálculos de costos ajustados al riesgo que consideran las probabilidades de incidentes de seguridad

- Medición y optimización del ROI de seguridad

- Automatización del cumplimiento que reduce los costos de auditoría y penalización

2. Bucles de Retroalimentación Continua de Costos y Seguridad

- Análisis en tiempo real del impacto en costos de las decisiones de seguridad

- Evaluación del impacto en la postura de seguridad de las recomendaciones de optimización de costos

- Aplicación automática de políticas que equilibra costo y seguridad

- Monitoreo del rendimiento que valida la optimización sin degradación de la seguridad

3. Gestión de Recursos Basada en el Valor

- Alineación del valor empresarial con la asignación de recursos

- Planificación y escalado de capacidad ponderada por riesgo

- Ajuste de derechos de recursos mejorado en seguridad

- Colocación y optimización inteligente de cargas de trabajo

CloudHealth: La Plataforma Empresarial FinSecOps

CloudHealth de VMware proporciona una gestión financiera integral de la nube con capacidades integradas de análisis de costos de seguridad y optimización.

Arquitectura e Implementación de CloudHealth

1. Configuración Empresarial de CloudHealth

# cloudhealth/terraform/cloudhealth-integration.tf

terraform {

required_providers {

aws = {

source = "hashicorp/aws"

version = "~> 5.0"

}

cloudhealth = {

source = "cloudhealthtech/cloudhealth"

version = "~> 1.0"

}

}

}

# Credenciales de API de CloudHealth

resource "aws_iam_role" "cloudhealth_role" {

name = "CloudHealthRole"

assume_role_policy = jsonencode({

Version = "2012-10-17"

Statement = [

{

Action = "sts:AssumeRole"

Effect = "Allow"

Principal = {

AWS = "arn:aws:iam::454464851268:root" # Cuenta de AWS de CloudHealth

}

Condition = {

StringEquals = {

"sts:ExternalId" = var.cloudhealth_external_id

}

}

}

]

})

}

# Política de CloudHealth para acceso a datos de costos y seguridad

resource "aws_iam_policy" "cloudhealth_policy" {

name = "CloudHealthPolicy"

description = "Política para análisis de costos y seguridad de CloudHealth"

policy = jsonencode({

Version = "2012-10-17"

Statement = [

{

Effect = "Allow"

Action = [

# Permisos de gestión de costos

"ce:*",

"cur:*",

"aws-portal:ViewBilling",

"aws-portal:ViewUsage",

"budgets:ViewBudget",

"support:*",

# Permisos de análisis de seguridad

"config:*",

"cloudtrail:*",

"guardduty:*",

"securityhub:*",

"inspector:*",

"trustedadvisor:*",

# Permisos de análisis de recursos

"ec2:Describe*",

"rds:Describe*",

"s3:Get*",

"s3:List*",

"cloudwatch:*",

"logs:*",

"autoscaling:Describe*",

"elasticloadbalancing:Describe*",

"lambda:List*",

"lambda:Get*",

# Permisos de optimización

"ec2:ModifyInstanceAttribute",

"ec2:StopInstances",

"ec2:StartInstances",

"rds:ModifyDBInstance",

"autoscaling:UpdateAutoScalingGroup"

]

Resource = "*"

}

]

})

}

resource "aws_iam_role_policy_attachment" "cloudhealth_policy_attachment" {

role = aws_iam_role.cloudhealth_role.name

policy_arn = aws_iam_policy.cloudhealth_policy.arn

}

# Configuración de fuente de datos de CloudHealth

resource "cloudhealth_aws_account" "main" {

name = var.account_name

role_arn = aws_iam_role.cloudhealth_role.arn

external_id = var.cloudhealth_external_id

require_mfa = true

# Etiquetas de asignación de costos centradas en la seguridad

cost_allocation_tags = [

"Environment",

"SecurityLevel",

"DataClassification",

"ComplianceRequirement",

"BusinessUnit",

"CostCenter",

"Project",

"Owner"

]

# Habilitar características de análisis de costos de seguridad

enable_security_analysis = true

enable_compliance_tracking = true

enable_risk_assessment = true

}

# Perspectivas de CloudHealth para análisis de costos de seguridad

resource "cloudhealth_perspective" "security_cost_perspective" {

name = "Análisis de Costos de Seguridad"

description = "Análisis de costos agrupados por controles de seguridad y niveles de riesgo"

reglas {

tipo = "categorizar"

activo = "AwsAsset"

campo_etiqueta = ["NivelDeSeguridad"]

id_referencia = "nivel-de-seguridad"

nombre = "Clasificación del Nivel de Seguridad"

}

reglas {

tipo = "categorizar"

activo = "AwsAsset"

campo_etiqueta = ["ClasificaciónDeDatos"]

id_referencia = "clasificación-de-datos"

nombre = "Clasificación de Datos"

}

reglas {

tipo = "categorizar"

activo = "AwsAsset"

campo_etiqueta = ["RequisitoDeCumplimiento"]

id_referencia = "cumplimiento"

nombre = "Requisitos de Cumplimiento"

}

constantes {

id_referencia = "multiplicador-de-seguridad"

nombre = "Multiplicador de Costo de Seguridad"

valor = "1.2" # 20% de prima para controles de seguridad

}

}

# Políticas de CloudHealth para optimización automatizada

recurso "cloudhealth_policy" "optimización_de_costos_de_seguridad" {

nombre = "Optimización de Costos Consciente de la Seguridad"

descripción = "Optimización de costos automatizada que mantiene la postura de seguridad"

rules {

type = "RightSize"

conditions {

field = "SecurityLevel"

operator = "!="

value = "Critical"

}

actions {

type = "resize"

target_utilization = "70"

min_savings = "100"

}

}

rules {

type = "Schedule"

conditions {

field = "Environment"

operator = "="

value = "Development"

}

conditions {

field = "SecurityLevel"

operator = "!="

value = "Critical"

}

actions {

type = "stop"

schedule = "weekends"

}

}

rules {

type = "Unused"

conditions {

field = "DataClassification"

operator = "!="

value = "Confidential"

}

actions {

type = "terminate"

approval_required = true

}

}

# Variables

variable "cloudhealth_external_id" {

description = "ID externo de CloudHealth para la asunción de roles"

type = string

sensitive = true

}

variable "account_name" {

description = "Nombre de la cuenta de CloudHealth"

type = string

default = "Cuenta-Producción"

}2. Análisis de Costos de Seguridad en el Tablero de CloudHealth

#!/usr/bin/env python3

# cloudhealth/scripts/security-cost-analyzer.py

import requests

import json

import pandas as pd

from datetime import datetime, timedelta

from typing import Dict, List, Optional

import matplotlib.pyplot as plt

import seaborn as sns

class CloudHealthSecurityAnalyzer:

def __init__(self, api_key: str, base_url: str = "https://chapi.cloudhealthtech.com"):

self.api_key = api_key

self.base_url = base_url

self.headers = {

'Authorization': f'Bearer {api_key}',

'Content-Type': 'application/json'

}

def get_security_cost_breakdown(self, days_back: int = 30) -> Dict:

"""Analizar costos desglosados por controles y clasificaciones de seguridad"""

end_date = datetime.now()

start_date = end_date - timedelta(days=days_back)

# Obtener datos de costos con dimensiones de seguridad

cost_data = self._fetch_cost_data(start_date, end_date, [

'NivelDeSeguridad', 'ClasificaciónDeDatos', 'RequisitoDeCumplimiento'

])

# Obtener costos de controles de seguridad

security_controls_cost = self._calculate_security_controls_cost(cost_data)

# Calcular ROI de seguridad

security_roi = self._calculate_security_roi(security_controls_cost)

# Identificar oportunidades de optimización

optimization_opportunities = self._identify_optimization_opportunities(cost_data)

return {

'periodo': {

'fecha_inicio': start_date.isoformat(),

'fecha_fin': end_date.isoformat(),

'días': days_back

},

'desglose_de_costos': cost_data,

'costo_controles_de_seguridad': security_controls_cost,

'retorno_de_inversión_seguridad': security_roi,

'oportunidades_de_optimización': optimization_opportunities

}

def _obtener_datos_de_costos(self, start_date: datetime, end_date: datetime,

dimensiones: List[str]) -> Dict:

"""Obtener datos de costos de la API de CloudHealth"""

params = {

'inicio': start_date.strftime('%Y-%m-%d'),

'fin': end_date.strftime('%Y-%m-%d'),

'dimensiones': ','.join(dimensiones),

'métricas': 'cost,usage',

'granularidad': 'diaria'

}

```python

response = requests.get(

f'{self.base_url}/v1/cost_reports',

headers=self.headers,

params=params

)

if response.status_code == 200:

return response.json()

else:

raise Exception(f"Error de la API de CloudHealth: {response.status_code}")

def _calculate_security_controls_cost(self, cost_data: Dict) -> Dict:

"""Calcular costos atribuidos a los controles de seguridad"""security_costs = { ‘servicios_de_seguridad’: 0, # GuardDuty, SecurityHub, etc. ‘herramientas_de_cumplimiento’: 0, # Config, CloudTrail, etc. ‘sobrecarga_de_encriptación’: 0, # KMS, procesamiento de encriptación ‘monitoreo_registro’: 0, # CloudWatch, VPC Flow Logs ‘respaldo_dr’: 0, # Respaldo, recuperación ante desastres ‘control_de_acceso’: 0, # IAM, servicios de directorio ‘seguridad_de_red’: 0, # WAF, Shield, NAT Gateways ‘prima_de_seguridad’: 0 # Prima de costo para configuraciones seguras }

Mapear servicios a categorías de seguridad

service_mapping = { ‘Amazon GuardDuty’: ‘servicios_de_seguridad’, ‘AWS Security Hub’: ‘servicios_de_seguridad’, ‘AWS Inspector’: ‘servicios_de_seguridad’, ‘AWS Config’: ‘herramientas_de_cumplimiento’, ‘AWS CloudTrail’: ‘herramientas_de_cumplimiento’, ‘AWS Key Management Service’: ‘sobrecarga_de_encriptación’, ‘Amazon CloudWatch’: ‘monitoreo_registro’, ‘VPC-FlowLogs’: ‘monitoreo_registro’, ‘AWS Backup’: ‘respaldo_dr’, ‘AWS Directory Service’: ‘control_de_acceso’, ‘AWS WAF’: ‘seguridad_de_red’, ‘AWS Shield’: ‘seguridad_de_red’ }

Procesar datos de costos y categorizar costos de seguridad

for item in cost_data.get(‘data’, []): service = item.get(‘service’, ”) cost = float(item.get(‘cost’, 0))

if service in service_mapping:

security_costs[service_mapping[service]] += cost

elif 'security' in service.lower():

security_costs['security_services'] += cost

# Calcular prima de seguridad (por ejemplo, cifrado, redundancia)

security_level = item.get('SecurityLevel', 'Standard')

if security_level in ['High', 'Critical']:

security_costs['security_premium'] += cost * 0.15 # 15% de prima

# Calcular inversión total en seguridad

security_costs['total_security_cost'] = sum(security_costs.values())

return security_costs

def _calculate_security_roi(self, security_costs: Dict) -> Dict:

"""Calcular ROI de las inversiones en seguridad"""

total_security_cost = security_costs['total_security_cost']Beneficios de seguridad estimados (estos provendrían de datos históricos)

security_benefits = { ‘valor_prevención_incidentes’: total_security_cost * 8, # 8x ROI de prevención ‘evitación_costos_cumplimiento’: total_security_cost * 2, # 2x ROI de cumplimiento ‘eficiencia_operativa’: total_security_cost * 1.5, # 1.5x ROI de automatización ‘valor_continuidad_negocio’: total_security_cost * 3 # 3x ROI de disponibilidad }

total_benefits = sum(security_benefits.values()) roi_ratio = total_benefits / total_security_cost if total_security_cost > 0 else 0

return { ‘inversión_total_seguridad’: total_security_cost, ‘beneficios_estimados’: security_benefits, ‘beneficios_totales’: total_benefits, ‘ratio_roi’: roi_ratio, ‘porcentaje_roi’: (roi_ratio - 1) * 100 }

def _identify_optimization_opportunities(self, cost_data: Dict) -> List[Dict]:

"""Identificar oportunidades de optimización de costos que mantengan la seguridad"""

oportunidades = []

# Analizar la utilización de recursos y los requisitos de seguridad

for item in cost_data.get('data', []):

tipo_recurso = item.get('resource_type', '')

costo = float(item.get('cost', 0))

utilización = float(item.get('utilization', 0))

nivel_seguridad = item.get('SecurityLevel', 'Standard')

entorno = item.get('Environment', 'Unknown')Baja utilización en entornos de seguridad no críticos

if utilization < 30 and security_level != ‘Critical’ and cost > 100: opportunities.append({ ‘type’: ‘rightsizing’, ‘resource’: item.get(‘resource_id’, ‘unknown’), ‘current_cost’: cost, ‘estimated_savings’: cost * 0.4, ‘security_impact’: ‘None’, ‘recommendation’: ‘Reducir el tamaño de la instancia manteniendo los controles de seguridad’ })

Recursos de desarrollo/pruebas ejecutándose 24/7

if environment in [‘Development’, ‘Staging’] and security_level != ‘Critical’: opportunities.append({ ‘type’: ‘scheduling’, ‘resource’: item.get(‘resource_id’, ‘unknown’), ‘current_cost’: cost, ‘estimated_savings’: cost * 0.65, # 65% de ahorro por programación ‘security_impact’: ‘None’, ‘recommendation’: ‘Programar apagado durante horas no laborables’ })

# Recursos de seguridad no utilizados

if 'unused' in item.get('tags', {}).get('Usage', '').lower():

opportunities.append({

'type': 'termination',

'resource': item.get('resource_id', 'unknown'),

'current_cost': cost,

'estimated_savings': cost * 0.95,

'security_impact': 'Positive',

'recommendation': 'Terminar recurso no utilizado para reducir la superficie de ataque'

})

# Ordenar por ahorros potenciales

opportunities.sort(key=lambda x: x['estimated_savings'], reverse=True)

return opportunities[:20] # Las 20 mejores oportunidades

def generate_security_cost_report(self, analysis_data: Dict) -> str:

"""Generar informe completo de costos de seguridad"""

report = f"""Informe de Análisis de Costos de Seguridad

Generado: {datetime.now().strftime(‘%Y-%m-%d %H:%M:%S’)}

Resumen Ejecutivo

Periodo de Análisis: {analysis_data[‘period’][‘days’]} días Inversión Total en Seguridad: ${analysis_data[‘security_roi’][‘total_security_investment’]:,.2f} ROI Estimado de Seguridad: {analysis_data[‘security_roi’][‘roi_percentage’]:.1f}% Potencial de Optimización: ${sum(opp[‘estimated_savings’] for opp in analysis_data[‘optimization_opportunities’]):,.2f}

Desglose de Costos de Seguridad

Inversión en Controles de Seguridad

"""

security_costs = analysis_data['security_controls_cost']

for category, cost in security_costs.items():

if category != 'total_security_cost' and cost > 0:

percentage = (cost / security_costs['total_security_cost']) * 100

report += f"- **{category.replace('_', ' ').title()}:** ${cost:,.2f} ({percentage:.1f}%)\n"

report += f"""Análisis de ROI de Seguridad

Beneficios de la Inversión en Seguridad: """

beneficios = analysis_data[‘security_roi’][‘estimated_benefits’] for beneficio, valor in beneficios.items(): report += f”- {beneficio.replace(’_’, ’ ‘).title()}: ${valor:,.2f}\n”

report += f""" Beneficios Totales: ${analysis_data[‘security_roi’][‘total_benefits’]:,.2f} Ratio de ROI: {analysis_data[‘security_roi’][‘roi_ratio’]:.1f}:1

Principales Oportunidades de Optimización

"""

for i, opp in enumerate(analysis_data[‘optimization_opportunities’][:10], 1): report += f"""

{i}. Oportunidad de {opp[‘type’].title()}

- Recurso: {opp[‘resource’]}

- Costo Actual: ${opp[‘current_cost’]:,.2f}/mes

- Ahorros Potenciales: ${opp[‘estimated_savings’]:,.2f}/mes

- Impacto en Seguridad: {opp[‘security_impact’]}

- Recomendación: {opp[‘recommendation’]} """

return report

si name == “main”: # Ejemplo de uso analyzer = CloudHealthSecurityAnalyzer(api_key=“tu-clave-api”) analysis = analyzer.get_security_cost_breakdown(days_back=30) report = analyzer.generate_security_cost_report(analysis)

with open('security-cost-analysis.md', 'w') as f:

f.write(report)

print("¡Análisis de costos de seguridad completado!")Turbonomic: Gestión de Recursos de Aplicaciones Impulsada por IA

Turbonomic proporciona optimización de rendimiento de aplicaciones impulsada por IA que equilibra automáticamente el costo, el rendimiento y la seguridad a través de la gestión continua de recursos.

Implementación de Turbonomic e Integración de Seguridad

1. Integración de Kubernetes de Turbonomic

# turbonomic/turbonomic-deployment.yaml

apiVersion: v1

kind: Namespace

metadata:

name: turbonomic

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: kubeturbo

namespace: turbonomic

spec:

replicas: 1

selector:

matchLabels:

app: kubeturbo

template:

metadata:

labels:

app: kubeturbo

spec:

serviceAccountName: kubeturbo

containers:

- name: kubeturbo

image: turbonomic/kubeturbo:8.12.0

env:

- name: TURBONOMIC_SERVER_URL

value: 'https://turbonomic.company.com'

- name: TURBONOMIC_USERNAME

valueFrom:

secretKeyRef:

name: kubeturbo-config

key: username

- name: TURBONOMIC_PASSWORD

valueFrom:

secretKeyRef:

name: kubeturbo-config

key: password

- name: CLUSTER_NAME

value: 'production-cluster'

- name: TARGET_NAME

value: 'k8s-production'

# Configuración específica de seguridad

- name: SECURITY_POLICY_ENABLED

value: 'true'

- name: COMPLIANCE_MODE

value: 'strict'

- name: PRESERVE_SECURITY_CONTEXTS

value: 'true'

resources:

requests:

memory: '512Mi'

cpu: '200m'

limits:

memory: '1Gi'

cpu: '500m'

securityContext:

runAsNonRoot: true

runAsUser: 1000

allowPrivilegeEscalation: false

readOnlyRootFilesystem: true

capabilities:

drop:

- ALL

volumeMounts:

- name: kubeturbo-config

mountPath: /etc/kubeturbo

readOnly: true

- name: varlog

mountPath: /var/log

- name: varlibdockercontainers

mountPath: /var/lib/docker/containers

readOnly: true

- name: proc

mountPath: /host/proc

readOnly: true

- name: sys

mountPath: /host/sys

readOnly: true

volumes:

- name: kubeturbo-config

secret:

secretName: kubeturbo-config

- name: varlog

hostPath:

path: /var/log

- name: varlibdockercontainers

hostPath:

path: /var/lib/docker/containers

- name: proc

hostPath:

path: /proc

- name: sys

hostPath:

path: /sys

tolerations:

- key: node-role.kubernetes.io/master

effect: NoSchedule

---

apiVersion: v1

kind: ServiceAccount

metadata:

name: kubeturbo

namespace: turbonomic

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: kubeturbo

rules:

# Permisos de monitoreo de recursos

- apiGroups: ['']

resources:

['pods', 'nodes', 'services', 'endpoints', 'persistentvolumes', 'persistentvolumeclaims']

verbs: ['get', 'list', 'watch']

- apiGroups: ['apps']

resources: ['deployments', 'replicasets', 'daemonsets', 'statefulsets']

verbs: ['get', 'list', 'watch', 'update', 'patch']

- apiGroups: ['batch']

resources: ['jobs', 'cronjobs']

verbs: ['get', 'list', 'watch']

# Permisos de gestión de recursos (con restricciones de seguridad)

- apiGroups: ['']

resources: ['pods']

verbs: ['create', 'delete', 'patch']

resourceNames: [] # Restringido a recursos específicos

# Acceso a métricas

- apiGroups: ['metrics.k8s.io']

resources: ['pods', 'nodes']

verbs: ['get', 'list']

# Acceso a políticas de seguridad (solo lectura)

- apiGroups: ['policy']

resources: ['podsecuritypolicies', 'poddisruptionbudgets']

verbs: ['get', 'list']

- apiGroups: ['networking.k8s.io']

resources: ['networkpolicies']

verbs: ['get', 'list']

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: kubeturbo

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: kubeturbo

subjects:

- kind: ServiceAccount

name: kubeturbo

namespace: turbonomic

---

apiVersion: v1

kind: Secret

metadata:

name: kubeturbo-config

namespace: turbonomic

type: Opaque

data:

username: <base64-encoded-username>

password: <base64-encoded-password>2. Políticas de Seguridad Conscientes de Turbonomic

# turbonomic/security-policies.yaml

apiVersion: v1

kind: ConfigMap

metadata:

name: turbonomic-security-policies

namespace: turbonomic

data:

security-policy.json: |

{

"policies": [

{

"name": "Preservación del Nivel de Seguridad",

"description": "Mantener el contexto y los niveles de seguridad durante la optimización",

"scope": {

"entityType": "Contenedor",

"entitySelection": "TODOS"

},

"constraints": [

{

"type": "PRESERVAR_CONTEXTO_DE_SEGURIDAD",

"enabled": true,

"description": "Preservar los contextos de seguridad del contenedor durante el redimensionamiento"

},

{

"type": "PRESERVAR_LÍMITES_DE_RECURSOS",

"enabled": true,

"conditions": {

"labels": {

"NivelDeSeguridad": ["Crítico", "Alto"]

}

},

"description": "Preservar los límites de recursos para cargas de trabajo de seguridad crítica"

},

{

"type": "RECURSOS_MÍNIMOS_DE_SEGURIDAD",

"enabled": true,

"minimums": {

"memory": "256Mi",

"cpu": "100m"

},

"conditions": {

"labels": {

"ClasificaciónDeDatos": ["Confidencial", "Restringido"]

}

}

}

]

},

{

"name": "Protección de Carga de Trabajo de Cumplimiento",

"description": "Manejo especial para cargas de trabajo reguladas por cumplimiento",

"scope": {

"entityType": "Pod",

"entitySelection": "POR_ETIQUETA",

"selectionCriteria": {

"labels": {

"RequisitoDeCumplimiento": ["PCI-DSS", "HIPAA", "SOX"]

}

}

},

"constraints": [

{

"type": "SIN_ACCIONES_AUTOMATIZADAS",

"enabled": true,

"description": "Requiere aprobación manual para cambios en cargas de trabajo de cumplimiento"

},

{

"type": "MANTENER_AISLAMIENTO",

"enabled": true,

"description": "Preservar el aislamiento de red y computación"

}

]

},

{

"name": "Optimización de Servicios de Seguridad",

"description": "Optimizar los servicios de seguridad manteniendo la efectividad",

"scope": {

"entityType": "Aplicación",

"entitySelection": "POR_NOMBRE",

"selectionCriteria": {

"names": ["GuardDuty", "SecurityHub", "Config", "CloudTrail"]

}

},

"optimization": {

"aggressive": false,

"consider_security_impact": true,

"maintain_availability": true

}

}

],

"global_settings": {

"security_first_optimization": true,

"preserve_pod_security_policies": true,

"maintain_network_policies": true,

"require_approval_for_critical": true

}

}automation-rules.json: | { “automation_rules”: [ { “name”: “Optimización del Entorno de Desarrollo Seguro”, “description”: “Optimización agresiva para el desarrollo con preservación de la seguridad”, “trigger”: { “environment”: “desarrollo”, “schedule”: “0 18 * * 1-5” }, “actions”: [ { “type”: “REDUCIR_ESCALA”, “conditions”: { “utilization_threshold”: 20, “security_level”: ”!Crítico” }, “parameters”: { “scale_factor”: 0.5, “preserve_security_context”: true } }, { “type”: “PROGRAMAR_APAGADO”, “conditions”: { “environment”: “desarrollo”, “data_classification”: ”!Confidencial” }, “parameters”: { “shutdown_time”: “20:00”, “startup_time”: “08:00” } } ] }, { “name”: “Optimización de Seguridad en Producción”, “description”: “Optimización conservadora manteniendo la postura de seguridad”, “trigger”: { “environment”: “producción”, “schedule”: “0 2 * * 0” }, “actions”: [ { “type”: “AJUSTAR_TAMAÑO”, “conditions”: { “utilization_threshold”: 15, “security_level”: ”!Crítico”, “approval_required”: true }, “parameters”: { “maximum_change_percent”: 25, “preserve_all_security_settings”: true } } ] } ] }

3. Análisis de Costos-Seguridad de Turbonomic

#!/usr/bin/env python3

# turbonomic/scripts/cost-security-analytics.py

import requests

import json

import pandas as pd

from datetime import datetime, timedelta

from typing import Dict, List, Optional

class TurbonomicSecurityAnalytics:

def __init__(self, turbonomic_url: str, username: str, password: str):

self.base_url = turbonomic_url

self.session = requests.Session()

self.session.auth = (username, password)

self.session.headers.update({

'Content-Type': 'application/json',

'Accept': 'application/json'

})

def get_security_cost_optimization_report(self, days_back: int = 30) -> Dict:

"""Generar un informe integral de optimización de costos con conciencia de seguridad"""

# Obtener acciones de optimización con contexto de seguridad

actions = self._get_optimization_actions(days_back)Obtener análisis de impacto de seguridad

security_impact = self._analyze_security_impact(actions)

Calcular ahorro de costos frente a inversión en seguridad

cost_security_analysis = self._calculate_cost_security_balance(actions)

Obtener análisis de carga de trabajo de cumplimiento

compliance_analysis = self._analyze_compliance_workloads()

return { ‘analysis_period’: { ‘start_date’: (datetime.now() - timedelta(days=days_back)).isoformat(), ‘end_date’: datetime.now().isoformat(), ‘days’: days_back }, ‘optimization_actions’: actions, ‘security_impact_analysis’: security_impact, ‘cost_security_balance’: cost_security_analysis, ‘compliance_analysis’: compliance_analysis, ‘recommendations’: self._generate_recommendations(actions, security_impact) }

def _get_optimization_actions(self, days_back: int) -> List[Dict]:

"""Obtener acciones de optimización de la API de Turbonomic"""

start_date = datetime.now() - timedelta(days=days_back)

params = {

'start_date': start_date.isoformat(),

'end_date': datetime.now().isoformat(),

'entity_types': ['VirtualMachine', 'Container', 'Application'],

'action_types': ['RESIZE', 'MOVE', 'SCALE'],

'include_security_context': True

}

response = self.session.get(f'{self.base_url}/api/v3/actions', params=params)

if response.status_code == 200:

return response.json().get('actions', [])

else:

raise Exception(f"Error de API de Turbonomic: {response.status_code}")

def _analyze_security_impact(self, actions: List[Dict]) -> Dict:

"""Analizar el impacto de seguridad de las acciones de optimización"""security_impact = {

'sin_impacto': 0,

'impacto_positivo': 0,

'impacto_negativo': 0,

'requiere_revisión': 0,

'detalles': []

}

for acción in acciones:

impacto = self._evaluar_impacto_seguridad_accion(acción)

security_impact[impacto['categoría']] += 1

security_impact['detalles'].append({

'id_accion': acción.get('id'),

'entidad': acción.get('entidad_objetivo'),

'tipo_accion': acción.get('tipo_accion'),

'impacto_seguridad': impacto,

'impacto_costo': acción.get('ahorros', 0)

})

return security_impact

def _evaluar_impacto_seguridad_accion(self, acción: Dict) -> Dict:

"""Evaluar el impacto de seguridad de una acción de optimización individual"""entity = action.get(‘target_entity’, {}) security_level = entity.get(‘labels’, {}).get(‘SecurityLevel’, ‘Estándar’) data_classification = entity.get(‘labels’, {}).get(‘DataClassification’, ‘Público’) compliance_req = entity.get(‘labels’, {}).get(‘ComplianceRequirement’, None)

Evaluar el impacto basado en el tipo de acción y el contexto de seguridad

if action.get(‘action_type’) == ‘RESIZE’: if security_level == ‘Critical’: return { ‘category’: ‘requires_review’, ‘risk_level’: ‘medium’, ‘description’: ‘La acción de redimensionamiento en la carga de trabajo de seguridad crítica requiere revisión’ } elif action.get(‘direction’) == ‘DOWN’ and data_classification == ‘Confidential’: return { ‘category’: ‘negative_impact’, ‘risk_level’: ‘low’, ‘description’: ‘La reducción de recursos puede impactar el procesamiento de datos confidenciales’ }

elif action.get('action_type') == 'MOVE':

if compliance_req:

return {

'category': 'requires_review',

'risk_level': 'high',

'description': f'Mover la carga de trabajo de cumplimiento ({compliance_req}) requiere validación'

}

elif action.get('action_type') == 'SCALE':

if action.get('direction') == 'DOWN':

return {

'category': 'positive_impact',

'risk_level': 'none',

'description': 'Reducir la escala disminuye la superficie de ataque'

}

return {

'category': 'no_impact',

'risk_level': 'none',

'description': 'No se identificó un impacto significativo en la seguridad'

}

def _calculate_cost_security_balance(self, actions: List[Dict]) -> Dict:

"""Calcular el equilibrio entre ahorro de costos e inversión en seguridad"""

total_savings = sum(action.get('savings', 0) for action in actions)

security_actions = [a for a in actions if self._is_security_related(a)]

security_savings = sum(action.get('savings', 0) for action in security_actions)

# Calcular métricas de eficiencia de seguridad

security_efficiency = {

'total_potential_savings': total_savings,

'security_related_savings': security_savings,

'security_savings_percentage': (security_savings / total_savings * 100) if total_savings > 0 else 0,

'risk_adjusted_savings': self._calculate_risk_adjusted_savings(actions),

'security_investment_recommendations': self._get_security_investment_recommendations(actions)

}

return security_efficiency

def _is_security_related(self, action: Dict) -> bool:

"""Verificar si la acción está relacionada con la infraestructura de seguridad"""entity = action.get(‘target_entity’, {}) entity_name = entity.get(‘name’, ”).lower() labels = entity.get(‘labels’, {})

Verificar servicios de seguridad

security_services = [ ‘guardduty’, ‘securityhub’, ‘config’, ‘cloudtrail’, ‘waf’, ‘shield’, ‘inspector’, ‘macie’ ]

if any(service in entity_name for service in security_services): return True

Verificar etiquetas de seguridad

if labels.get(‘SecurityLevel’) in [‘High’, ‘Critical’]: return True

if labels.get(‘Purpose’) == ‘Security’: return True

return False

def _calculate_risk_adjusted_savings(self, actions: List[Dict]) -> float: """Calcular ahorros ajustados por riesgo de seguridad"""

risk_adjusted_savings = 0

for action in actions:

savings = action.get('savings', 0)

security_impact = self._assess_action_security_impact(action)Aplicar factor de ajuste de riesgo

if security_impact[‘risk_level’] == ‘high’: risk_factor = 0.5 # 50% de penalización por alto riesgo elif security_impact[‘risk_level’] == ‘medium’: risk_factor = 0.7 # 30% de penalización por riesgo medio elif security_impact[‘risk_level’] == ‘low’: risk_factor = 0.9 # 10% de penalización por bajo riesgo else: risk_factor = 1.0 # Sin penalización

risk_adjusted_savings += savings * risk_factor

return risk_adjusted_savings

def _analyze_compliance_workloads(self) -> Dict: """Analizar oportunidades de optimización para cargas de trabajo de cumplimiento"""

# Obtener cargas de trabajo de cumplimiento

params = {

'entity_types': ['VirtualMachine', 'Container'],

'filter': 'labels.ComplianceRequirement!=null'

}

response = self.session.get(f'{self.base_url}/api/v3/entities', params=params)

compliance_entities = response.json().get('entities', []) if response.status_code == 200 else []

compliance_analysis = {

'total_compliance_workloads': len(compliance_entities),

'by_requirement': {},

'optimization_potential': 0,

'special_considerations': []

}

for entity in compliance_entities:

requirement = entity.get('labels', {}).get('ComplianceRequirement')

if requirement not in compliance_analysis['by_requirement']:

compliance_analysis['by_requirement'][requirement] = {

'count': 0,

'total_cost': 0,

'optimization_potential': 0

}compliance_analysis[‘por_requisito’][requisito][‘cuenta’] += 1 compliance_analysis[‘por_requisito’][requisito][‘costo_total’] += entidad.get(‘costo’, 0)

Calcular potencial de optimización conservador

utilización = entidad.get(‘utilización’, {}).get(‘promedio’, 100) if utilización < 50: # Umbral conservador para cargas de trabajo de cumplimiento ahorros_potenciales = entidad.get(‘costo’, 0) * 0.2 # 20% de ahorros conservadores compliance_analysis[‘por_requisito’][requisito][‘potencial_de_optimización’] += ahorros_potenciales compliance_analysis[‘potencial_de_optimización’] += ahorros_potenciales

return compliance_analysis

def _generar_recomendaciones(self, acciones: List[Dict], impacto_de_seguridad: Dict) -> List[Dict]: """Generar recomendaciones de optimización conscientes de la seguridad"""

recomendaciones = []Recomendaciones de alto impacto y bajo riesgo

safe_actions = [ action for action in actions if self._assess_action_security_impact(action)[‘risk_level’] == ‘none’ and action.get(‘savings’, 0) > 100 ]

if safe_actions: total_safe_savings = sum(action.get(‘savings’, 0) for action in safe_actions) recommendations.append({ ‘type’: ‘implementación inmediata’, ‘priority’: ‘alta’, ‘description’: f’Implementar {len(safe_actions)} acciones de optimización de bajo riesgo’, ‘potential_savings’: total_safe_savings, ‘risk_level’: ‘bajo’, ‘implementation_time’: ‘1-2 semanas’ })

Oportunidades de mejora de seguridad

positive_impact_actions = [ action for action in actions if self._assess_action_security_impact(action)[‘category’] == ‘impacto_positivo’ ]

if acciones_de_impacto_positivo:

recomendaciones.append({

'tipo': 'mejora_de_seguridad',

'prioridad': 'media',

'descripción': 'Implementar optimizaciones que mejoren la postura de seguridad',

'ahorros_potenciales': sum(acción.get('ahorros', 0) for acción in acciones_de_impacto_positivo),

'beneficio_de_seguridad': 'Reducción de la superficie de ataque y mejora de la eficiencia de recursos',

'tiempo_de_implementación': '2-4 semanas'

})

# Acciones que requieren revisión

acciones_para_revisar = [

acción for acción in acciones

if self._evaluar_impacto_de_seguridad_de_la_acción(acción)['categoría'] == 'requiere_revisión'

]

if review_actions:

recommendations.append({

'type': 'security_review_required',

'priority': 'medium',

'description': f'{len(review_actions)} acciones de optimización requieren revisión del equipo de seguridad',

'potential_savings': sum(action.get('savings', 0) for action in review_actions),

'next_steps': 'Programar reunión de revisión de seguridad para evaluar acciones',

'implementation_time': '4-6 semanas'

})

return recommendationsif name == “main”: # Ejemplo de uso analyzer = TurbonomicSecurityAnalytics( turbonomic_url=“https://turbonomic.company.com”, username=“api-user”, password=“api-password” )

report = analyzer.get_security_cost_optimization_report(days_back=30)

with open('turbonomic-security-cost-report.json', 'w') as f:

json.dump(report, f, indent=2)

print("¡Análisis de costos de seguridad de Turbonomic completado!")

## AWS Well-Architected Framework: La Fundación de Seguridad-Costo

El Marco de AWS Well-Architected proporciona prácticas arquitectónicas recomendadas que optimizan inherentemente los costos mientras mantienen la seguridad, confiabilidad y rendimiento.

### Implementación de Seguridad-Costo Bien Arquitectada

**1. Automatización de la Revisión Bien Arquitectada**

```python

#!/usr/bin/env python3

# aws-well-architected/scripts/security-cost-review.py

import boto3

import json

from datetime import datetime

from typing import Dict, List, Optional

class WellArchitectedSecurityCostReviewer:

def __init__(self, aws_profile: str = None):

self.session = boto3.Session(profile_name=aws_profile)

self.wellarchitected = self.session.client('wellarchitected')

self.cost_explorer = self.session.client('ce')

self.cloudwatch = self.session.client('cloudwatch')

def crear_revision_de_costos_de_seguridad(self, nombre_carga_de_trabajo: str,

entorno: str = "PRODUCCIÓN") -> Dict:

"""Crear revisión bien arquitectada centrada en la optimización de costos de seguridad"""

# Crear carga de trabajo

respuesta_carga_de_trabajo = self.wellarchitected.create_workload(

WorkloadName=nombre_carga_de_trabajo,

Description=f"Revisión de optimización de costos de seguridad para {nombre_carga_de_trabajo}",

Environment=entorno,

AwsRegions=[self.session.region_name],

PillarPriorities=['Seguridad', 'Optimización de Costos', 'Confiabilidad'],

ArchitecturalDesign="Microservicios nativos en la nube con diseño de seguridad primero",

IndustryType="Tecnología",

Industry="Software",

Tags={

'TipoDeRevisión': 'CostoDeSeguridad',

'Entorno': entorno,

'CreadoPor': 'AutomatizaciónBienArquitectada'

}

)

workload_id = workload_response['WorkloadId']

# Definir preguntas enfocadas en seguridad y costo

security_cost_answers = self._get_security_cost_answers()

# Enviar respuestas

for pillar, answers in security_cost_answers.items():

for question_id, answer_data in answers.items():

self.wellarchitected.update_answer(

WorkloadId=workload_id,

LensAlias='wellarchitected',

QuestionId=question_id,

SelectedChoices=answer_data['choices'],

Notes=answer_data['notes'],

IsApplicable=answer_data.get('applicable', True)

)

# Obtener resultados de la revisión

review_results = self._analyze_review_results(workload_id)

return {

'workload_id': workload_id,

'workload_name': workload_name,

'review_results': review_results,

'security_cost_recommendations': self._generate_security_cost_recommendations(review_results)

}

def _get_security_cost_answers(self) -> Dict:

"""Definir respuestas centradas en el equilibrio de optimización de costos de seguridad"""

{

'security': {

'SEC02': { # ¿Cómo controlas el acceso a personas y procesos?

'choices': ['sec_access_management_privileges_minimize'],

'notes': 'Implementación de acceso de menor privilegio con gestión automatizada de roles'

},

'SEC03': { # ¿Cómo controlas el acceso a aplicaciones y APIs?

'choices': ['sec_access_management_enforce_identity_foundation'],

'notes': 'Uso de federación de identidad centralizada para reducir la complejidad y costos de IAM'

},

'SEC07': { # ¿Cómo clasificas tus datos?

'choices': ['sec_data_classification_data_classification'],

'notes': 'La clasificación de datos impulsa la selección de controles de seguridad optimizados por costos'

},

'SEC08': { # ¿Cómo proteges tus datos en reposo?

'choices': ['sec_data_at_rest_encrypted_storage'],

'notes': 'Uso de servicios de cifrado gestionados para protección de datos rentable'

},

'SEC09': { # ¿Cómo proteges tus datos en tránsito?

'choices': ['sec_data_in_transit_enforce_encryption_transit'],

'notes': 'TLS en todas partes con automatización de certificados que reduce los costos operativos'

},

'SEC10': { # ¿Cómo anticipas y respondes a incidentes?

'choices': ['sec_incident_response_automated_response'],

'notes': 'La respuesta automatizada a incidentes reduce el esfuerzo manual y los costos'

}

},

'cost_optimization': {

'COST01': { # ¿Cómo implementas la gestión financiera en la nube?

'choices': ['cost_track_monitor_tags_track_cost'],

'notes': 'La estrategia de etiquetado consciente de la seguridad permite la asignación de costos por nivel de riesgo'

},

'COST02': { # ¿Cómo gobiernas el uso?

'choices': ['cost_control_governance_policies'],

'notes': 'Las políticas de seguridad integradas con controles de costos previenen la sobreprovisión'

},

'COST05': { # ¿Cómo optimizas con el tiempo?

'choices': ['cost_review_review_regularly'],

'notes': 'Las revisiones regulares de seguridad y costos aseguran un equilibrio óptimo'

},

'COST07': { # ¿Cómo utilizas modelos de precios para reducir costos?

'choices': ['cost_pricing_model_analysis'],

'notes': 'Instancias reservadas para infraestructura de seguridad con uso predecible'

},

'COST08': { # ¿Cómo planificas los cargos por transferencia de datos?

'choices': ['cost_data_transfer_optimize'],

'notes': 'Datos de monitoreo de seguridad optimizados para transferencia rentable'

},

'COST09': { # ¿Cómo gestionas la demanda y los recursos de suministro?

'choices': ['cost_demand_supply_analysis_time'],

'notes': 'Escalado dinámico de servicios de seguridad basado en análisis de amenazas'

}

},

'reliability': {

'REL02': { # ¿Cómo planificas tu topología de red?

'choices': ['rel_planning_network_topology_highly_available'],

'notes': 'Despliegue multi-AZ equilibra la resiliencia de seguridad con la eficiencia de costos'

},

'REL11': { # ¿Cómo diseñas tu carga de trabajo para soportar fallos?

'choices': ['rel_withstand_component_failures_loose_coupling'],

'notes': 'Arquitectura de microservicios con límites de seguridad reduce el radio de impacto'

},

'REL13': { # ¿Cómo planificas la recuperación ante desastres?

'choices': ['rel_planning_dr_defined_recovery'],

'notes': 'Estrategia de recuperación ante desastres consciente de la seguridad equilibra RPO/RTO con restricciones de costos'

}

}

}

```python

def _analyze_review_results(self, workload_id: str) -> Dict:

"""Analizar los resultados de la revisión Well-Architected para obtener información sobre seguridad y costos"""

# Obtener detalles de la carga de trabajo

workload = self.wellarchitected.get_workload(WorkloadId=workload_id)

# Obtener revisión de lentes

lens_review = self.wellarchitected.get_lens_review(

WorkloadId=workload_id,

LensAlias='wellarchitected'

)

# Obtener planes de mejora

improvements = self.wellarchitected.list_lens_review_improvements(

WorkloadId=workload_id,

LensAlias='wellarchitected'

)

# Analizar riesgo e impacto de costos

risk_analysis = self._analyze_risk_distribution(lens_review['LensReview'])

cost_impact = self._estimate_cost_impact(improvements['ImprovementSummaries']) return {

'información_de_carga_de_trabajo': carga_de_trabajo['CargaDeTrabajo'],

'revisión_del_lente': revisión_del_lente['RevisiónDelLente'],

'análisis_de_riesgo': análisis_de_riesgo,

'mejoras': mejoras['ResúmenesDeMejoras'],

'análisis_de_impacto_de_costos': impacto_de_costos

}

def _analizar_distribución_de_riesgo(self, revisión_del_lente: Dict) -> Dict:

"""Analizar la distribución de riesgos a través de pilares"""

conteos_de_riesgo = revisión_del_lente.get('ConteosDeRiesgo', {})

resúmenes_de_revisión_de_pilares = revisión_del_lente.get('ResúmenesDeRevisiónDePilares', [])

# Enfocarse en riesgos de seguridad y optimización de costos

riesgos_de_seguridad = next((p for p in resúmenes_de_revisión_de_pilares if p['IdPilar'] == 'seguridad'), {})

riesgos_de_costos = next((p for p in resúmenes_de_revisión_de_pilares if p['IdPilar'] == 'optimizaciónDeCostos'), {})

return {

'conteos_de_riesgo_globales': conteos_de_riesgo,

'riesgos_del_pilar_de_seguridad': riesgos_de_seguridad.get('ConteosDeRiesgo', {}),

'riesgos_de_optimizacion_de_costos': riesgos_de_costos.get('ConteosDeRiesgo', {}),

'correlacion_seguridad_costo': self._calcular_correlacion_seguridad_costo(riesgos_de_seguridad, riesgos_de_costos)

}

def _calcular_correlacion_seguridad_costo(self, riesgos_de_seguridad: Dict, riesgos_de_costos: Dict) -> Dict:

"""Calcular la correlación entre los riesgos de seguridad y optimización de costos"""

riesgo_seguridad_alto = riesgos_de_seguridad.get('ConteosDeRiesgo', {}).get('ALTO', 0)

riesgo_costo_alto = riesgos_de_costos.get('ConteosDeRiesgo', {}).get('ALTO', 0)Análisis simple de correlación

if sec_high_risk > 0 and cost_high_risk > 0: correlation = “Tanto la seguridad como el costo tienen altos riesgos - priorizar soluciones integradas” elif sec_high_risk > 0: correlation = “Alto riesgo de seguridad - asegurar que la optimización de costos no comprometa la seguridad” elif cost_high_risk > 0: correlation = “Alto riesgo de costo - implementar optimización de costos consciente de la seguridad” else: correlation = “Perfil de riesgo equilibrado - enfocarse en la optimización continua”

return { ‘correlation_analysis’: correlation, ‘security_high_risks’: sec_high_risk, ‘cost_high_risks’: cost_high_risk, ‘optimization_priority’: ‘security’ if sec_high_risk > cost_high_risk else ‘cost’ }

def _estimate_cost_impact(self, improvements: List[Dict]) -> Dict: """Estimar el impacto en costos de las mejoras bien arquitectadas"""

cost_impact = { ‘alto_impacto_bajo_esfuerzo’: [], ‘alto_impacto_alto_esfuerzo’: [], ‘bajo_impacto_bajo_esfuerzo’: [], ‘optimizaciones_de_costos_de_seguridad’: [], ‘ahorros_estimados’: 0, ‘inversión_estimada’: 0 }

for mejora in mejoras: pilar = mejora.get(‘PillarId’, ”) riesgo = mejora.get(‘Risk’, ‘BAJO’)

# Estimar esfuerzo e impacto basado en el tipo de mejora

esfuerzo_estimado = self._estimar_esfuerzo_de_implementación(mejora)

impacto_estimado = self._estimar_valor_de_impacto_de_costos(mejora)

datos_de_mejora = {

'mejora': mejora,

'esfuerzo_estimado': esfuerzo_estimado,

'impacto_estimado': impacto_estimado

}Categorizar mejoras

if estimated_impact[‘value’] > 1000 and estimated_effort[‘days’] < 30: cost_impact[‘high_impact_low_effort’].append(improvement_data) elif estimated_impact[‘value’] > 1000: cost_impact[‘high_impact_high_effort’].append(improvement_data) else: cost_impact[‘low_impact_low_effort’].append(improvement_data)

Categoría especial para optimizaciones de seguridad-coste

if pillar in [‘security’, ‘costOptimization’]: cost_impact[‘security_cost_optimizations’].append(improvement_data)

Acumular estimaciones

if estimated_impact[‘type’] == ‘savings’: cost_impact[‘estimated_savings’] += estimated_impact[‘value’] else: cost_impact[‘estimated_investment’] += estimated_impact[‘value’]

return cost_impact

def _estimar_esfuerzo_de_implementación(self, mejora: Dict) -> Dict:

"""Estimar el esfuerzo de implementación para la mejora"""

id_pregunta = mejora.get('QuestionId', '')

nivel_de_riesgo = mejora.get('Risk', 'LOW')

# Estimación base de esfuerzo por tipo de pregunta

mapa_de_esfuerzo = {

'SEC': {'LOW': 5, 'MEDIUM': 15, 'HIGH': 30}, # Mejoras de seguridad

'COST': {'LOW': 3, 'MEDIUM': 10, 'HIGH': 20}, # Mejoras de costo

'REL': {'LOW': 7, 'MEDIUM': 20, 'HIGH': 45}, # Mejoras de fiabilidad

}

prefijo_pregunta = id_pregunta[:3] if len(id_pregunta) >= 3 else 'OTHER'

esfuerzo_base = mapa_de_esfuerzo.get(prefijo_pregunta, {'LOW': 5, 'MEDIUM': 15, 'HIGH': 30})

return {

'días': esfuerzo_base.get(nivel_de_riesgo, 15),

'complejidad': nivel_de_riesgo.lower(),

'recursos_requeridos': 1 if nivel_de_riesgo == 'LOW' else 2 if nivel_de_riesgo == 'MEDIUM' else 4

}

def _estimate_cost_impact_value(self, improvement: Dict) -> Dict:

"""Estimar el valor del impacto en el costo de la mejora"""

question_id = improvement.get('QuestionId', '')

risk_level = improvement.get('Risk', 'LOW')Estimación del impacto en costos

if question_id.startswith(‘COST’): # Mejoras en la optimización de costos - ahorros base_savings = {‘LOW’: 500, ‘MEDIUM’: 2000, ‘HIGH’: 8000} return { ‘type’: ‘savings’, ‘value’: base_savings.get(risk_level, 1000), ‘description’: ‘Ahorros mensuales en costos por optimización’ } elif question_id.startswith(‘SEC’): # Mejoras en seguridad - inversión base_investment = {‘LOW’: 1000, ‘MEDIUM’: 5000, ‘HIGH’: 20000} return { ‘type’: ‘investment’, ‘value’: base_investment.get(risk_level, 3000), ‘description’: ‘Inversión única en mejora de seguridad’ } else: # Otras mejoras - mixtas return { ‘type’: ‘mixed’, ‘value’: 1500, ‘description’: ‘Impacto mixto en costos’ }

def _generate_security_cost_recommendations(self, review_results: Dict) -> List[Dict]:

"""Generar recomendaciones de optimización de costo-seguridad"""

recomendaciones = []

impacto_de_costos = review_results['cost_impact_analysis']

análisis_de_riesgos = review_results['risk_analysis']Recomendaciones de alto impacto y bajo esfuerzo

if cost_impact[‘high_impact_low_effort’]: recommendations.append({ ‘priority’: ‘inmediato’, ‘type’: ‘ganancias_rápidas’, ‘title’: ‘Implementar optimizaciones de alto impacto y bajo esfuerzo’, ‘description’: f”Implementar {len(cost_impact[‘high_impact_low_effort’])} ganancias rápidas”, ‘estimated_savings’: sum(imp[‘estimated_impact’][‘value’] for imp in cost_impact[‘high_impact_low_effort’] if imp[‘estimated_impact’][‘type’] == ‘savings’), ‘implementation_time’: ‘2-4 semanas’, ‘risk_level’: ‘bajo’ })

Recomendaciones integradas de costo-seguridad

if cost_impact[‘security_cost_optimizations’]: recommendations.append({ ‘priority’: ‘alta’, ‘type’: ‘optimización_integrada’, ‘title’: ‘Mejoras Integradas de Costo-Seguridad’, ‘description’: ‘Mejoras que aumentan tanto la seguridad como la eficiencia de costos’, ‘estimated_impact’: sum(imp[‘estimated_impact’][‘value’] for imp in cost_impact[‘security_cost_optimizations’]), ‘implementation_time’: ‘4-8 semanas’, ‘risk_level’: ‘medio’ })

Priorización basada en riesgos

correlation = risk_analysis[‘security_cost_correlation’] if correlation[‘optimization_priority’] == ‘security’: recommendations.append({ ‘priority’: ‘critical’, ‘type’: ‘security_first’, ‘title’: ‘Enfoque de Optimización Primero la Seguridad’, ‘description’: ‘Altos riesgos de seguridad requieren mejoras enfocadas en la seguridad’, ‘next_steps’: ‘Priorizar mejoras de seguridad antes de la optimización de costos’, ‘risk_level’: ‘high’ })

return recommendations

if name == “main”: # Ejemplo de uso reviewer = WellArchitectedSecurityCostReviewer() results = reviewer.create_security_cost_review( workload_name=“Plataforma de Comercio Electrónico en Producción”, environment=“PRODUCCIÓN” )

with open('revisión-de-costos-y-seguridad-bien-arquitectada.json', 'w') as f:

json.dump(results, f, indent=2)print("¡Revisión de seguridad-coste bien arquitectada completada!")Comparación Integral de Herramientas y Análisis de ROI

Matriz de Comparación de Características

| Capacidad | CloudHealth | Turbonomic | AWS Well-Architected |

|---|---|---|---|

| Visibilidad de Costes de Seguridad | ⭐⭐⭐⭐⭐ | ⭐⭐⭐ | ⭐⭐⭐⭐ |

| Optimización Automatizada | ⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐ |

| Integración de Políticas de Seguridad | ⭐⭐⭐⭐ | ⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ |

| Soporte Multi-Nube | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ | ⭐⭐ |

| Informes de Cumplimiento | ⭐⭐⭐⭐⭐ | ⭐⭐⭐ | ⭐⭐⭐⭐ |

| Optimización en Tiempo Real | ⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐ |

| Pronóstico de Costes | ⭐⭐⭐⭐⭐ | ⭐⭐⭐ | ⭐⭐ |

| Análisis de ROI de Seguridad | ⭐⭐⭐⭐ | ⭐⭐ | ⭐⭐⭐⭐ |

Costo Total de Propiedad (Análisis a 5 Años)

| Categoría de Costos | CloudHealth | Turbonomic | AWS Well-Architected |

|---|---|---|---|

| Licenciamiento de Plataforma | $300K - $600K | $500K - $1M | $0 (El marco es gratuito) |

| Implementación | $150K - $250K | $200K - $400K | $50K - $100K |

| Capacitación y Certificación | $50K - $100K | $75K - $150K | $25K - $50K |

| Soporte Continuo | $100K - $200K | $150K - $300K | $25K - $50K |

| Desarrollo de Integración | $75K - $150K | $100K - $200K | $25K - $75K |

| Costo Total de Propiedad a 5 Años | $675K - $1.3M | $1.025M - $2.05M | $125K - $275K |

ROI de Optimización de Costos de Seguridad

Análisis de ROI de CloudHealth:

# Cálculo del valor anual de CloudHealth

COST_VISIBILITY_SAVINGS = 2500000 # 15% de $16.7M de gasto en la nube

SECURITY_EFFICIENCY_GAINS = 800000 # Optimización de costos de seguridad automatizada

COMPLIANCE_COST_REDUCTION = 400000 # Reducción de costos de auditoría y cumplimiento

OPERATIONAL_EFFICIENCY = 600000 # Reducción del esfuerzo de informes manuales

TOTAL_VALUE = COST_VISIBILITY_SAVINGS + SECURITY_EFFICIENCY_GAINS +

COMPLIANCE_COST_REDUCTION + OPERATIONAL_EFFICIENCY

# Valor total: $4,300,000 anuales

CLOUDHEALTH_ANNUAL_COST = 180000 # Costo anual promedio

ROI = ((TOTAL_VALUE - CLOUDHEALTH_ANNUAL_COST) / CLOUDHEALTH_ANNUAL_COST) * 100

# ROI: 2,289% anualesAnálisis de ROI de Turbonomic:

# Cálculo del valor anual de Turbonomic

AHORROS_OPTIMIZACIÓN_AUTOMATIZADA = 3200000 # 20% de optimización de infraestructura

EFICIENCIA_DE_RENDIMIENTO = 1000000 # Mejora del rendimiento de la aplicación

REDUCCIÓN_DE_COSTOS_OPERATIVOS = 500000 # Menor intervención manual

MEJORA_DE_LA_POSTURA_DE_SEGURIDAD = 600000 # Mejor seguridad de recursos

VALOR_TOTAL = AHORROS_OPTIMIZACIÓN_AUTOMATIZADA + EFICIENCIA_DE_RENDIMIENTO +

REDUCCIÓN_DE_COSTOS_OPERATIVOS + MEJORA_DE_LA_POSTURA_DE_SEGURIDAD

# Valor Total: $5,300,000 anualmente

COSTO_ANUAL_TURBONOMIC = 300000 # Costo anual promedio

ROI = ((VALOR_TOTAL - COSTO_ANUAL_TURBONOMIC) / COSTO_ANUAL_TURBONOMIC) * 100

# ROI: 1,667% anualmenteAnálisis de ROI de AWS Well-Architected:

# Cálculo del valor anual de una arquitectura bien diseñada

OPTIMIZACIÓN_ARQUITECTÓNICA = 2000000 # Mejor arquitectura = menores costos

MEJORES_PRÁCTICAS_DE_SEGURIDAD = 1500000 # Reducción de incidentes de seguridad

MEJORAS_DE_CONFIABILIDAD = 800000 # Reducción de costos por tiempo de inactividad

VALOR_DE_TRANSFERENCIA_DE_CONOCIMIENTO = 400000 # Mejora de la capacidad del equipo

VALOR_TOTAL = OPTIMIZACIÓN_ARQUITECTÓNICA + MEJORES_PRÁCTICAS_DE_SEGURIDAD +

MEJORAS_DE_CONFIABILIDAD + VALOR_DE_TRANSFERENCIA_DE_CONOCIMIENTO

# Valor Total: $4,700,000 anuales

COSTO_ANUAL_BIEN_ARQUITECTADO = 40000 # Costos de capacitación y revisión

ROI = ((VALOR_TOTAL - COSTO_ANUAL_BIEN_ARQUITECTADO) / COSTO_ANUAL_BIEN_ARQUITECTADO) * 100

# ROI: 11,650% anualesEstrategia Empresarial FinSecOps

Enfoque Multiherramienta Recomendado

Fase 1: Fundación (Meses 1-6)

- Implementar revisiones de AWS Well-Architected para optimización arquitectónica

- Establecer KPIs de seguridad-costos y marco de medición

- Comenzar la capacitación del equipo en principios de FinSecOps

Fase 2: Visibilidad (Meses 3-9)

- Desplegar CloudHealth para una visibilidad integral de costos y análisis de costos de seguridad

- Implementar estrategias de etiquetado y asignación de costos con conciencia de seguridad

- Establecer informes automatizados y paneles de control

Fase 3: Automatización (Meses 6-12)

- Desplegar Turbonomic para optimización automatizada con conciencia de seguridad

- Implementar optimización basada en políticas con restricciones de seguridad

- Establecer bucles de retroalimentación de optimización continua

Fase 4: Optimización (Meses 9-18)

- Integración y orquestación avanzada de múltiples herramientas

- Análisis predictivo y optimización impulsada por ML

- Análisis avanzado de correlación de costos de seguridad

Métricas de Éxito y KPIs

Métricas Financieras:

- Ratio de ROI de seguridad (beneficios de seguridad / costos de seguridad)

- Costo por incidente de seguridad prevenido

- Eficiencia de costos de cumplimiento (valor de cumplimiento / costos de cumplimiento)

- Optimización del costo total de propiedad de seguridad

Métricas Operacionales:

- Tiempo medio para la optimización de costos de seguridad (MTTSCO)

- Tasa de cumplimiento de políticas de seguridad en la optimización de costos

- Porcentaje de cobertura de optimización automatizada

- Impacto de incidentes de seguridad en la optimización de costos

Métricas Estratégicas:

- Aceleración del valor empresarial a través de la optimización de costos habilitada por la seguridad

- Efectividad de la optimización de costos ajustada al riesgo

- Puntuación de equilibrio entre seguridad y costos

- Habilitación de la innovación mediante la asignación eficiente de recursos

Conclusión

FinSecOps representa la evolución de la gestión financiera en la nube desde la reducción de costos hasta la optimización del valor. Al integrar consideraciones de seguridad en las estrategias de optimización de costos, las organizaciones logran ventajas competitivas sostenibles mientras reducen la exposición general al riesgo.

CloudHealth sobresale en proporcionar visibilidad y gobernanza integrales, Turbonomic ofrece optimización automatizada con conciencia de seguridad, y AWS Well-Architected proporciona los principios fundamentales para el equilibrio entre seguridad y costo. La estrategia empresarial óptima combina los tres enfoques en una implementación por fases que construye capacidad mientras entrega valor inmediato.

Recuerda que FinSecOps no se trata de elegir entre seguridad y costo, sino de optimizar la relación entre ellos para maximizar el valor del negocio mientras se minimiza la exposición al riesgo.

Tu viaje de FinSecOps comienza midiendo la relación actual entre seguridad y costo en tu entorno. Comienza hoy con una revisión Well-Architected y expande desde allí.