Entre 2011 y 2014 desarrollamos una Plataforma en la Nube con capacidades DLP, ahora en 2020 es Open Source. Era una tecnología muy interesante en ese momento, utilizamos mongo, redis, rabbitmq, .. entre otras tecnologías. La mayor parte de la magia estaba dentro del endpoint, escrito en C++.

El equipo estaba compuesto por:

- Cristian Sandoval,

- Marco Lojo,

- Antonio Moreno,

- entre otros

Este producto es capaz de identificar fugas de datos en buffers como el portapapeles, captura de pantalla (OCR), … monitorear dispositivos removibles, unidades de red, aplicaciones (controlador minifiltro), aplicaciones en la nube (dropbox, one drive, google drive), impresora (OCR), …

Utiliza la geolocalización basada en los SSIDs usando los servicios de ubicación de Google para rastrear dispositivos robados o saber cuándo un dispositivo estaba ubicado cuando se realizó la filtración de datos.

También viene con un sandbox básico para congelar aplicaciones abusadas por exploits al detectar rastros sospechosos en la memoria como nop-sled, heap-spray, …

Una de las características más interesantes fue la búsqueda distribuida a través de todos los puntos finales de la organización. Era posible encontrar archivos, correos electrónicos, documentos, …

Otra característica interesante es que el punto final incluye un intérprete de PHP para ejecutar callbacks o crear validadores basados en expresiones regulares, llamadas API REST o lo que puedas imaginar. También utiliza ADS, ssdeep y varias cosas divertidas que encontrarás explorando el código.

Video promocional:

¡Ahora este proyecto es de código abierto!

El código

Puedes descargar el código fuente en Github:

DESCARGO DE RESPONSABILIDAD: Utiliza el código bajo tu propia responsabilidad. Este proyecto no se ha mantenido durante mucho tiempo, por lo que la mayoría de las dependencias están obsoletas y algunas de ellas son vulnerables.

Screencasts

Introducción a Drainware:

Drainware DLP:

Almacenamiento DLP:

Reglas personalizadas DLP:

Manual

Introducción

Este manual está escrito para ser leído secuencialmente la primera vez, o puede ser utilizado como una guía de referencia. Durante esta lectura puedes encontrar avisos en los siguientes formatos:

Anotaciones: Aclaraciones de conceptos

Anotaciones: Aclaraciones de conceptos

¡Importante!: Conceptos importantes a tener en cuenta

¡Importante!: Conceptos importantes a tener en cuenta

Consejo: Trucos, atajos y otros consejos

Consejo: Trucos, atajos y otros consejos

Acerca de Drainware

Drainware es una plataforma de seguridad que es como un servicio. Tiene varios módulos para proteger la información y/o los ordenadores que contienen esta información.

Ofrecemos licencia Freemium, lo que significa que puedes comenzar a usarla de forma gratuita con algunas restricciones en sus funciones.

Requisitos

Sistema Operativo

Drainware se puede implementar en computadoras con el sistema operativo Microsoft Windows instalado. Las versiones actualmente compatibles son las siguientes:

| OS | Arquitectura |

|---|---|

| Windows XP | x86 |

| Windows 7/8 | x86/x64 |

| Windows 10 | x86/x64 |

¡Importante!

¡Importante!

Windows XP es compatible solo con Service Pack 3 o posterior. También tenemos soporte para Windows XP SP2, pero debes instalar los siguientes componentes:

Windows Search 4.0 para Windows XP (KB940157)

API de LAN inalámbrica (KB918997)

- Hardware mínimo

- CPU: Intel Pentium III 1 GHz o más rápido

- RAM: 1 GB (2GB recomendado)

- HDD: 200 MB

Instalación

Registrarse en el sistema

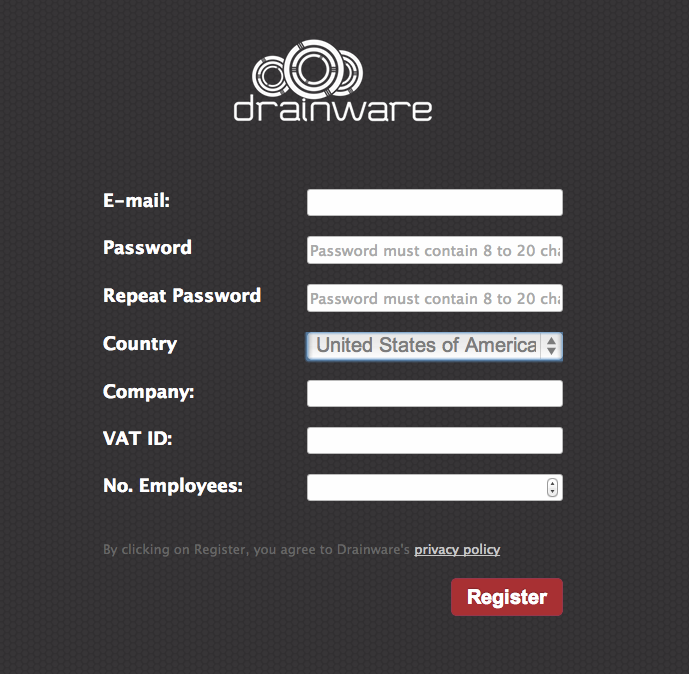

Antes de instalar Drainware, es necesario tener una cuenta en la plataforma. Para registrarse en el sistema, deberá ir al sitio web oficial de Drainware en https://www.drainware.com y hacer clic en el botón registrarse en el menú superior derecho.

Esto nos mostrará un formulario donde debemos ingresar la información solicitada: datos de registro, nombre de la empresa, ID de IVA y el número de empleados.

El correo electrónico estará asociado con su cuenta y no podrá ser cambiado en el futuro.

Para el campo del número de empleados, solo debemos considerar aquellos que normalmente trabajan con una computadora.

¡Importante!: La contraseña debe tener al menos 8 caracteres.

¡Importante!: La contraseña debe tener al menos 8 caracteres.

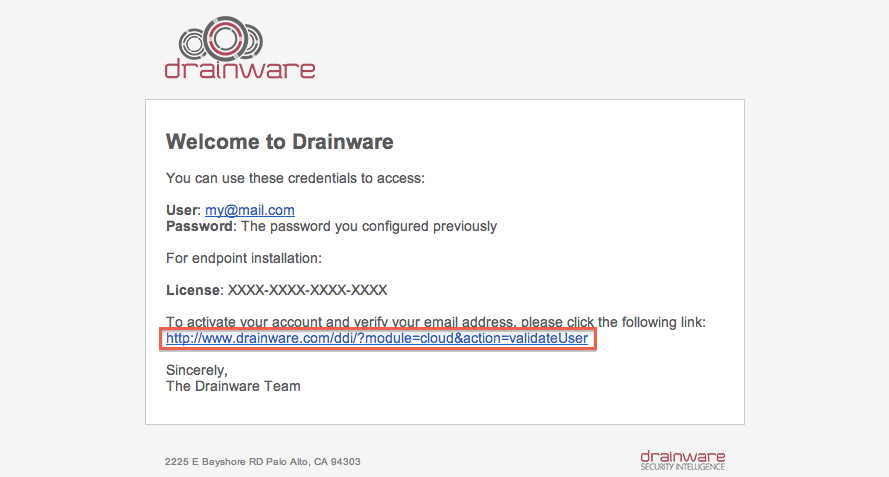

Posteriormente, recibirá un correo electrónico que le permitirá validar su nueva cuenta.

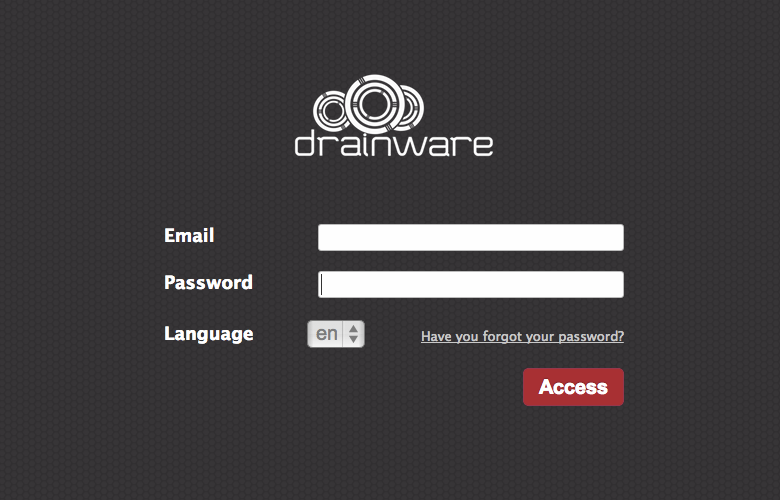

Cuando la licencia ha sido validada, nos redirigirá a la página de inicio de sesión donde tendremos que ingresar el correo electrónico y la contraseña que hemos introducido anteriormente.

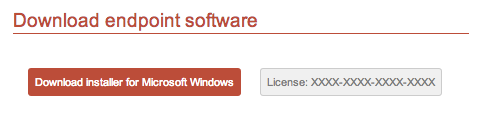

Instalación del punto final del software

Una vez que hemos validado la licencia e ingresado nuestras credenciales, hemos iniciado sesión correctamente y podemos descargar el software. Después de iniciar sesión, tenemos la posibilidad de descargar el instalador. A la derecha del enlace de descarga, tenemos el número de licencia que es un código de 16 dígitos que necesitaremos durante la instalación.

Este instalador instalará la versión de 32 o 64 bits, dependiendo del sistema operativo utilizado.

Instalación avanzada

Es posible desplegar el punto final de manera desatendida. Esto es muy útil si tienes muchos usuarios y deseas desplegarlo a gran escala.

Para hacer eso, puedes encontrar los instaladores .msi disponibles en http://update.drainware.com/ (Ya no aquí, ve a Github)

El procedimiento para instalarlo a través de la línea de comandos es el siguiente (donde debes reemplazar el texto rojo por tu número de licencia):

msiexec /i file.msi /quiet /noreboot DDI\_LIC=XXXX-XXXX-XXXX-XXXXSi prefieres, puedes usar este script de inicio de sesión:

Nombre: drainware_logon.vbs

Function GetWindowsArchitecture(strComputerName)

Set objWMI = GetObject("winmgmts://" & strComputerName & "/root/cimv2")

Set colItems = objWMI.ExecQuery("Select \* from Win32\_OperatingSystem", , 48)

For Each objItem In colItems

GetWindowsArchitecture = "32-bit"

If left(objItem.Version,3) >= 6.0 Then

GetWindowsArchitecture = objItem.OSArchitecture

End If

Next

End Function

Function GetProgramsFolder()

Set wshShell = WScript.CreateObject("WScript.Shell")

GetProgramsFolder = wshShell.ExpandEnvironmentStrings("%programfiles%")

End Function

Function ExistDrainwareSecurityDir()

Set objFSO = CreateObject("Scripting.FileSystemObject")

ExistDrainwareSecurityDir = objFSO.FileExists(GetProgramsFolder() & "\Drainware\Drainware Security Endpoint\DrainwareSecurityAgent.exe")

End Function

Function DownloadDSE(strRemoteDSE, strLocalDir)

Set objFSO = CreateObject("Scripting.FileSystemObject")

objFSO.CopyFile strRemoteDSE, strLocalDir & "\"

End Function

Function InstallDSE(strLicense, strRepository)

If Not ExistDrainwareSecurityDir() Then

Set wshShell = WScript.CreateObject("WScript.Shell")

Select Case GetWindowsArchitecture(".")

Case "64-bit"

Rem Msgbox "Instalando Endpoint 64-bit " & strLicense

strRemoteDSE = strRepository & "\SetupCloud.msi"

strLocalDSE = wshShell.ExpandEnvironmentStrings("%temp%") & "\SetupCloud.msi"

Case "32-bit"

Rem Msgbox "Instalando Endpoint 32-bit " & strLicense

strRemoteDSE = strRepository & "\SetupCloud32.msi"

strLocalDSE = wshShell.ExpandEnvironmentStrings("%temp%") & "\SetupCloud32.msi"

End Select

DownloadDSE strRemoteDSE, wshShell.ExpandEnvironmentStrings("%temp%")

Rem Msgbox "msiexec /qn /i " & strLocalDSE & " ddi\_lic=" & strLicense

Rem WshShell.Run "msiexec /qn /i " & strLocalDSE & " ddi\_lic=" & strLicense

Msgbox "Su computadora se reiniciará después de unos segundos"

End If

End Function

Dim strLicense

Dim strRepository

strLicense = WScript.Arguments(0)

strRepository = WScript.Arguments(1)

InstallDSE strLicense, strRepositoryUso:

drainware\_logon.vbs LICENCIA UBICACIÓNejemplo:

drainware\_logon.vbs XXXX-XXXX-XXXX-XXXX \\\mynas\resources\dlp\La ubicación debe contener ambos archivos msi (para x86 y x64)

Enlaces útiles

Configuración inicial

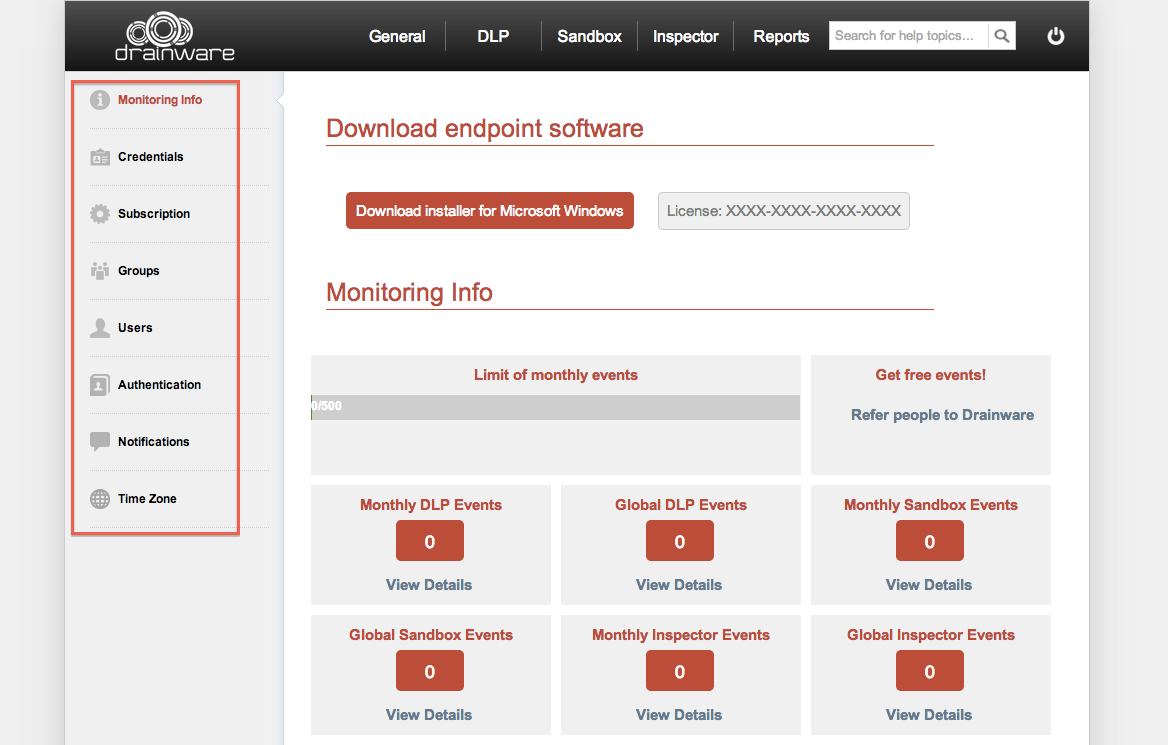

En esta sección, repasaremos la configuración inicial de Drainware. Estas son las opciones disponibles en el menú de la izquierda (área roja) de Drainware una vez que inicie sesión.

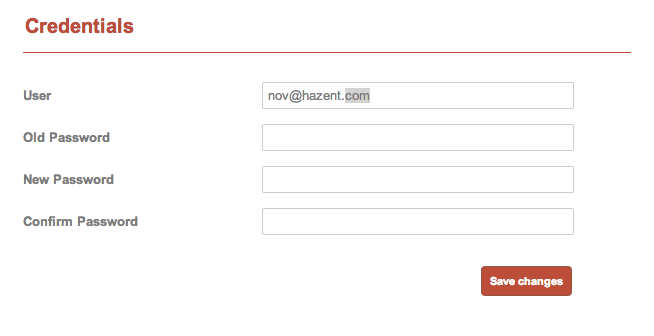

Credenciales

En esta sección, podemos actualizar nuestra contraseña. Si queremos cambiarla, también debemos completar la contraseña actual.

Suscripción

Drainware tiene dos tipos diferentes de suscripción. Una es la opción Freemium, que ofrece un servicio mensual con un límite de 500 eventos de seguridad; después de 500 eventos, la organización quedará desprotegida hasta el primer día del mes siguiente.

Por otro lado, ofrecemos una suscripción Premium que se basa en el número de usuarios que desea proteger. La suscripción Premium incluye eventos ilimitados (siempre que el uso se mantenga razonable).

En esta sección, es posible verificar la validez de la suscripción y actualizarla en caso de estar usando una suscripción Freemium.

Grupos

Es posible que en su organización desee aplicar diferentes políticas dependiendo de los grupos de usuarios. Podemos organizar los grupos por áreas o departamentos, dependiendo de los requisitos de la organización.

En esta sección, podemos crear los grupos dentro de nuestra plataforma y luego aplicar políticas directamente sobre ellos.

Es posible integrar los grupos en la organización directamente con Drainware, y este tema se explica con más detalle en la sección 4.5.

Usuarios

Cada vez que un usuario inicia sesión en una computadora protegida con Drainware, el servidor es notificado y lo registrará en el sistema. Desde ese momento, podemos asociar a ese usuario a uno o más grupos.

Autenticación

Para integrar Drainware con su organización, ofrecemos un módulo de autenticación. Tenemos 2 opciones diferentes para configurar el módulo de autenticación: autenticación local o LDAP.

Por defecto, Drainware funciona en el modo de autenticación local, de tal manera que la información del grupo ya está en nuestra plataforma.

Con la opción LDAP, es posible integrar un servidor LDAP o un Dominio de Active Directory para poder utilizar los usuarios y grupos de la organización.

Si desea integrar LDAP, es necesario abrir el puerto LDAP a Internet. Recomendamos abrirlo exclusivamente con SSL.

Si desea integrarlo con Active Directory, debe usar la siguiente información:

| Campo | Valor |

|---|---|

| Tipo | LDAP |

| SSL | Dependiendo de su configuración |

| Versión | 2.0 |

| Host | IP o Nombre de Computadora |

| Puerto | 389 o 636 si es SSL |

| DN | DOMINIO\Usuario |

| Contraseña | Contraseña de Usuario |

| Base | DC=DOMINIO, DC=LOCAL |

| Atributo Usuario | sAMAccountName |

| Grupos Recursivos | Opcional |

Recomendamos usar siempre LDAP con SSL y bloquear cualquier conexión excepto si proviene de nuestra dirección IP pública.

También tenemos la opción de “Grupos Recursivos”. Esta opción permite a los usuarios en grupos anidados resolver los grupos a los que no pertenecen directamente.

Anotación: Si un usuario LDAP no pertenece a ninguno de los grupos importados, automáticamente pertenecerá al grupo predeterminado.

Anotación: Si un usuario LDAP no pertenece a ninguno de los grupos importados, automáticamente pertenecerá al grupo predeterminado.

¡Importante!:

¡Importante!:

Cuando el LDAP está integrado, todos los usuarios estarán disponibles en la plataforma, sin embargo, lo mismo no ocurre con los grupos. Los grupos deben ser importados uno por uno desde la sección de grupos, la cual también se integrará con LDAP.

Zona Horaria

Es posible que los empleados de una organización trabajen o viajen alrededor del mundo. Por lo tanto, en Drainware, trabajamos con la zona horaria UTC. Para traducir el tiempo entre diferentes zonas horarias, ofrecemos la posibilidad de seleccionar la zona horaria en la que el administrador desea ver los eventos.

Panel de Control

La ventana principal de Drainware muestra una visión general de los eventos de seguridad que han ocurrido desde la instalación de Drainware. También muestra los detalles de los eventos que han ocurrido desde el comienzo de cada mes.

Para los usuarios Freemium, muestra una barra de estado que indica los eventos mensuales. Cuando el número de eventos alcanza los 500, Drainware dejará de funcionar hasta el comienzo del siguiente mes. El administrador recibirá entonces una notificación por correo electrónico de que la organización ya no está protegida con Drainware.

Consejo:

Consejo:

A la derecha de la barra de eventos mensuales, puedes encontrar un enlace para obtener más eventos gratuitos por mes en la versión Freemium. Para recibir más eventos gratuitos, solo tienes que compartir un enlace con el código de referencia. Por cada instalación verificada referida a este código, Drainware te dará 100 eventos extra gratuitos por mes.

DLP

En el módulo DLP (Prevención de Pérdida de Datos), podemos controlar la información confidencial dentro de la organización para prevenir fugas de datos.

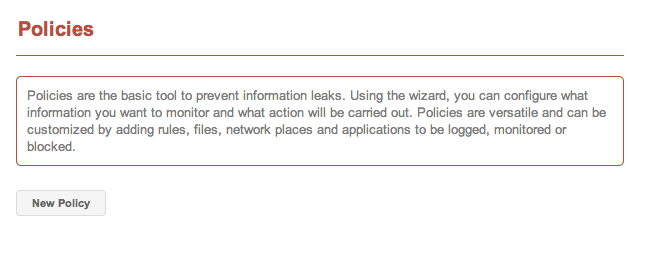

Políticas

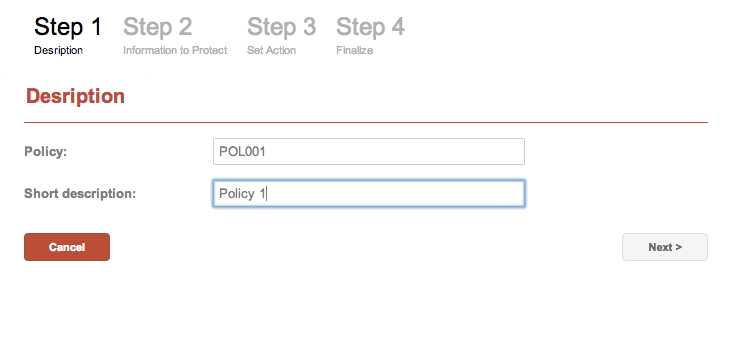

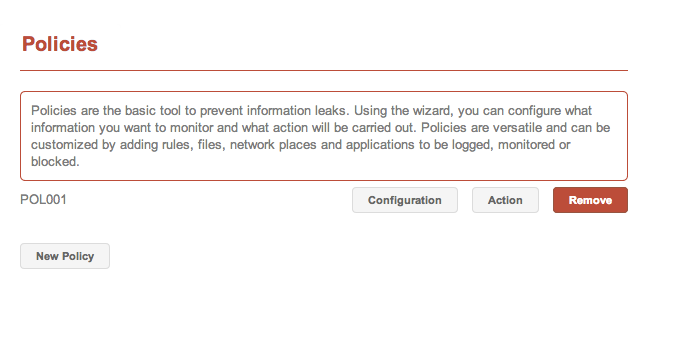

Las políticas definen qué información deseas monitorear y qué acción se llevará a cabo. En la sección de creación de políticas, proporcionamos un asistente que facilita todo el proceso. Vamos a crear una política con el nombre POL001 y la descripción de “Política 1”.

En el primer paso, debemos proporcionar un nombre y una breve descripción de la política:

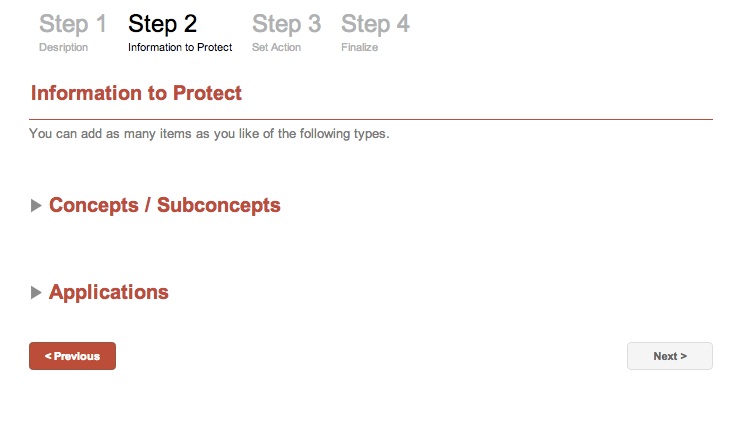

En el siguiente paso, debemos definir la información que queremos proteger.

Podemos ver el siguiente menú:

- Conceptos / Subconceptos: patrones predefinidos por Drainware para identificar la información.

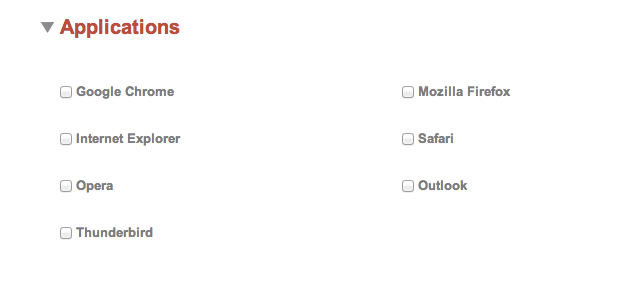

- Aplicaciones: aplicaciones a las que negaremos cualquier acceso a información confidencial.

A medida que continuamos configurando Drainware, esta sección contendrá otros elementos como reglas, archivos y sitios de red; los cuales veremos en las siguientes secciones.

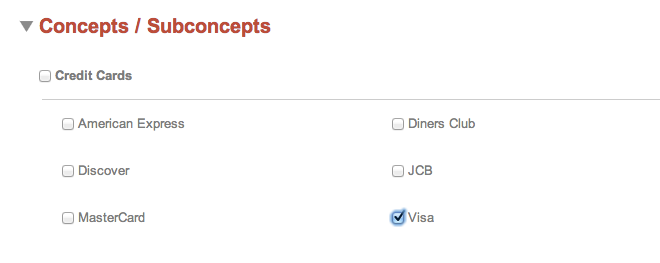

Si expandimos los Conceptos/Subconceptos veremos una gran lista de categorías. Podemos incluir un subconcepto en nuestra política como Visa o el concepto de tarjeta de crédito que incluiría todos los tipos de tarjetas de crédito.

En la sección de aplicaciones, podemos ver una lista (que puede ser ampliada por el usuario) que permite el bloqueo de varios programas.

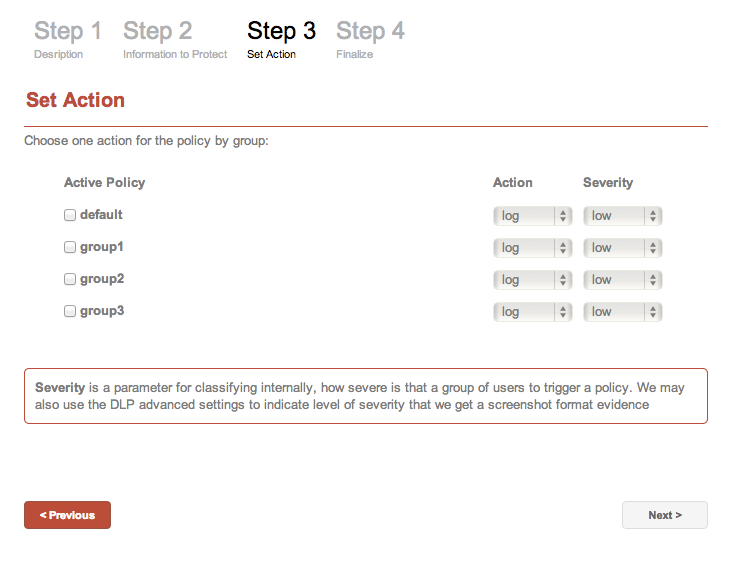

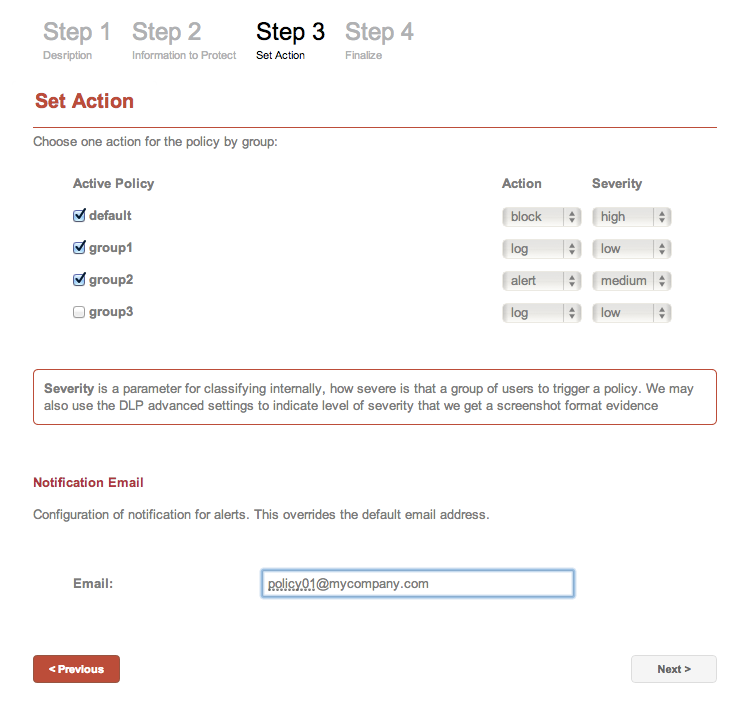

En el Paso 3 podemos ver una lista de los grupos que ya hemos importado, la acción que se llevará a cabo y la severidad (qué tan grave es el grupo de usuarios que activó la política).

Solo tenemos que seleccionar los grupos que queremos que sean afectados por la política. Al definir la acción, puede ser:

- Registro: registra el evento en la base de datos de Drainware para fines de auditoría.

- Alerta: se envía un correo electrónico por defecto a la dirección de correo utilizada para registrarse en Drainware, pero puede ser reemplazada por otra dirección especificada solo para esta política.

- Bloqueo: impide el filtrado de información.

En todos los casos, el empleado que ejecuta la política verá una notificación.

Solo tenemos que hacer clic en el botón “Finalizar” y la política será creada.

Cada vez que creamos una política, aparecerá en la lista de políticas. En esta lista, tenemos 3 botones:

- Configuración: podemos configurar la información a proteger, como lo configuramos en el paso 2.

- Acción: podemos redefinir acciones para los diferentes grupos, como lo configuramos en el paso 3.

- Eliminar: elimina la política.

Una vez creada la política, no se puede renombrar.

Reglas

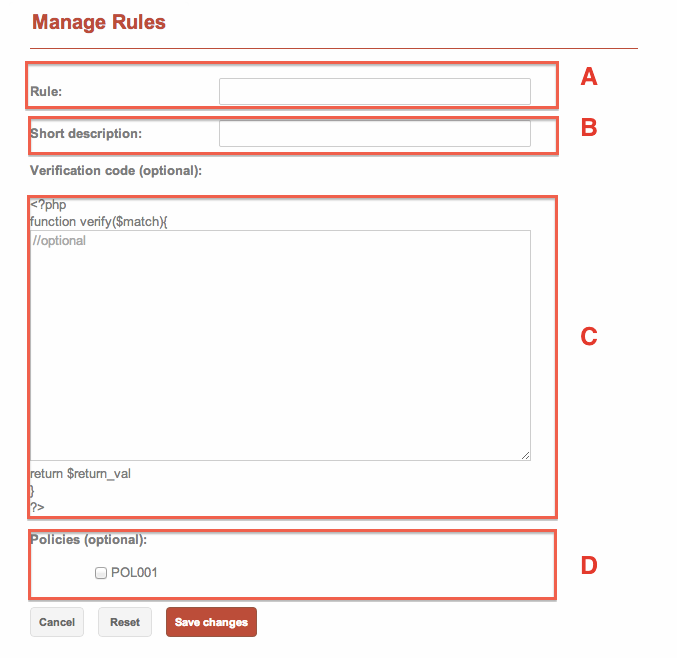

Con “Reglas”, podemos definir nuestros propios patrones de información para proteger dentro de las políticas. Podemos incluir, por ejemplo, pies de página confidenciales que solemos introducir en documentos con información confidencial. También podemos añadir expresiones regulares que describan cualquier documento confidencial que queramos proteger.

Para crear una regla, debemos introducir un nombre sin espacios ni caracteres especiales (A), una descripción (B), opcionalmente, podemos incluir una función de verificación en PHP (C) y podemos definir qué políticas queremos asociar con esta regla (D). Al igual que las políticas, las reglas tampoco pueden ser renombradas.

Consejo:

Consejo:

Si queremos usar una función de verificación en PHP, recibirá la variable “$match” que contiene la coincidencia resultante después de aplicar la expresión regular. Será necesario que después de analizar $match, asigne TRUE (aceptar coincidencia) o FALSE (denegar coincidencia) a la variable “$return_val”.

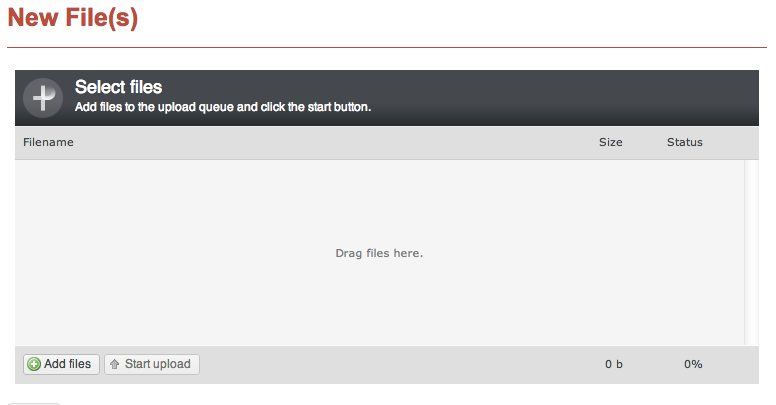

Archivos

Para casos muy excepcionales, es posible que una regla no pueda cubrir todos nuestros requisitos y queramos registrarnos para un archivo. En estos casos, podemos subir un archivo para ayudar a Drainware a identificar cuando alguien está intentando filtrar información.

El procedimiento es muy sencillo. Podemos subir uno o más archivos y estarán automáticamente disponibles para asociar con nuestras políticas. Solo tenemos que ir a la configuración de la política y seleccionar el nombre del archivo.

Cada vez que subimos un archivo, este estará disponible en el asistente de nuevas políticas.

¡Importante!:

¡Importante!:

Antes de subir un archivo, sugerimos usar un nombre de archivo único o incluso poner la fecha actual para distinguirlo de otro con el mismo nombre.

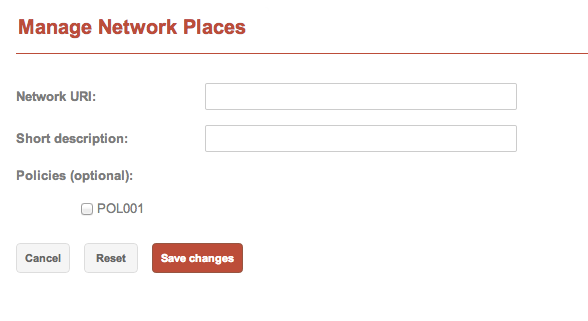

Sitios de Red

En la sección de sitios de red, podemos agregar carpetas compartidas de Windows con el formato \\servidor\recurso.

Esta funcionalidad es una de las más interesantes. El software del endpoint está listo para identificar todos los archivos copiados en una computadora desde la carpeta compartida añadida en Drainware. Una vez que el archivo es copiado, Drainware revisará cada archivo o cada copia de ellos a lo largo del sistema de archivos de la computadora, permitiéndote trabajar con él, pero negando su filtración.

Para URI de Red, debemos ingresar la ubicación de la carpeta compartida. También debemos introducir una breve descripción y luego seleccionar las diferentes políticas a aplicar.

Estará disponible en el nuevo asistente de políticas.

¡Importante!:

¡Importante!:

Solo se monitorearán los archivos que hayan sido copiados después de añadir la carpeta compartida.

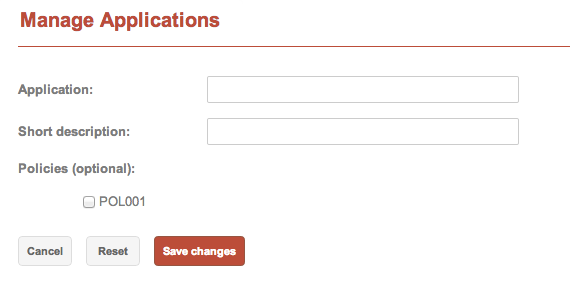

Aplicaciones

Para agregar más aplicaciones e incluirlas en nuestras políticas, podemos añadirlas en la sección “Gestionar Aplicaciones”.

Para agregar una nueva aplicación, necesitaremos su nombre, por ejemplo, iexplorer.exe o skype.exe. Al igual que en las otras secciones, debemos poner una breve descripción y seleccionar las políticas para asociarlas. Estará disponible en el asistente de nuevas políticas.

Avanzado

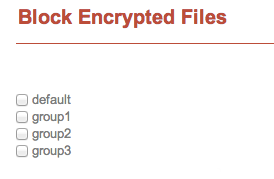

En la sección Avanzada de Drainware, podemos configurar el comportamiento del DLP. Tenemos 3 secciones para configurar su comportamiento.

En la sección Avanzada de Drainware, podemos configurar el comportamiento del DLP. Tenemos 3 secciones para configurar su comportamiento.

La primera sección nos permitirá bloquear el acceso a información encriptada dentro de grupos particulares. El comportamiento será el mismo que el de un archivo afectado por la política de bloqueo.

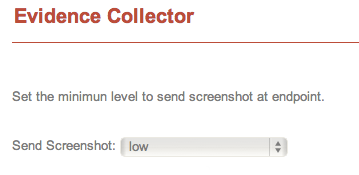

La segunda sección nos permitirá recopilar evidencia cada vez que se lleve a cabo un evento. Esta configuración está directamente relacionada con una acción definida en la política, donde podemos definir un nivel de criticidad para cada grupo. En esta configuración, podemos seleccionar ‘Ninguno’ si no queremos recopilar evidencia o el nivel mínimo a partir del cual querríamos realizar la recopilación. Si seleccionamos el nivel bajo, la recopilación estará disponible para los niveles bajo, medio y alto. Si seleccionamos el nivel medio, estará disponible solo para los niveles medio y alto. Y si seleccionamos alto, estará disponible solo para ese nivel.

¡Importante!:

¡Importante!:

La configuración del recolector de evidencia solo está disponible para los usuarios Premium. Los usuarios Freemium recibirán las primeras 3 capturas de pantalla cada mes.

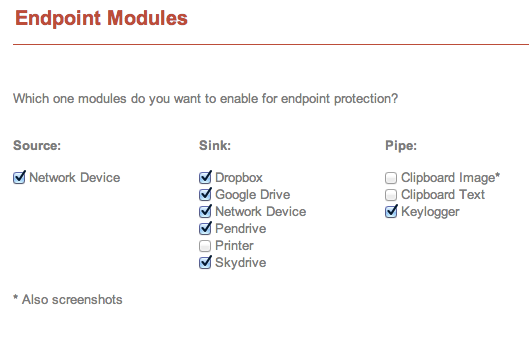

En la última sección, podemos habilitar o deshabilitar globalmente módulos que afectan a todas las políticas. En Drainware consideramos 3 tipos de elementos:

- Fuente: origen de la información

- Destino: destino de la información

- Canal: canal de información

En fuentes, actualmente solo tenemos “Dispositivo de red”. Eso nos permite reconocer carpetas compartidas de Windows. Si deshabilitamos este origen, la sección “Sitios de Red” dejará de funcionar y ya no será visible en el menú.

En Destinos tenemos varios módulos que monitorean la aplicación de la acción correspondiente (bloquear, alertar o registrar):

- Dropbox

- Skydrive

- Google Drive

- Dispositivo de Red

- Pendrive

- Impresora

Finalmente, en Canales podemos monitorear:

- Imagen del Portapapeles

- Texto del Portapapeles

- Keylogger

¡Importante!:

¡Importante!:

El módulo de keylogger no permite bloquear la escritura, porque hasta que no esté escrita no puede ser analizada.

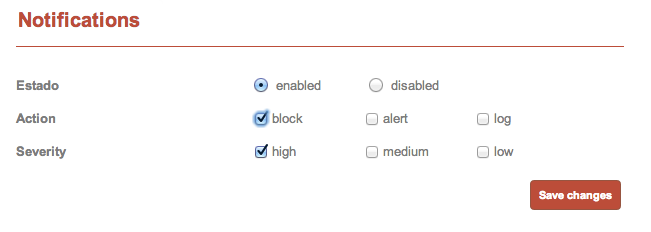

Notificaciones

Las notificaciones no pueden configurarse en el menú DLP, deben definirse en la sección “General”, pero están directamente relacionadas con el DLP.

Las notificaciones permiten, siempre que tengamos un navegador abierto y con sesión iniciada, recibir notificaciones en tiempo real cuando se lleva a cabo un evento.

No recomendamos habilitar las notificaciones para todas las acciones y eventos, porque, si se ejecutan regularmente, puede resultar molesto.

Las notificaciones son notificaciones HTML5 y están integradas con el escritorio del sistema operativo, siempre que el navegador y el sistema operativo lo soporten.

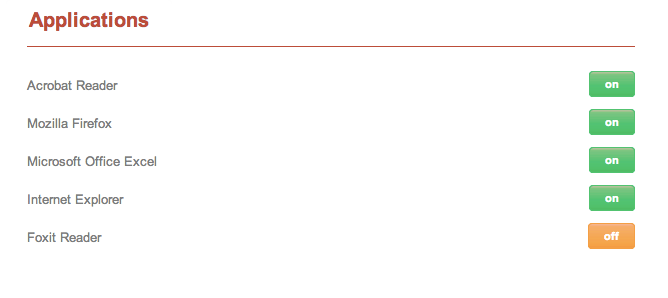

Sandbox

La función Sandbox nos permite proteger aplicaciones contra virus. No es un reemplazo del antivirus, sino más bien un complemento.

Anteriormente, los hackers aprovechaban los problemas de seguridad en el software del servidor para acceder a la organización. Pero se desarrolló una suite de seguridad para habilitar firewalls, IDS, IPS…

En los últimos años, los hackers han aprovechado nuevos vectores. Usando herramientas como LinkedIn, pueden descubrir quién es una persona financieramente responsable y qué contactos tiene. Desde ese momento pueden realizar un ataque basado en spear-phishing que consiste en enviar correos electrónicos asumiendo su identidad con un PDF adjunto o una URL que roba datos o abre una conexión al exterior.

Aplicaciones

En Drainware, desarrollamos reglas que nos permiten bloquear las aplicaciones afectadas antes de que el sistema se vea afectado.

Inspector

Con el módulo Inspector, puedes buscar en tiempo real en todas las computadoras de la organización.

Es posible que en la organización tengamos una persona o un grupo de personas trabajando con el tipo de información a la que no deberían tener acceso. Podría hacerse inconscientemente o premeditadamente. De cualquier manera, podemos averiguarlo con la herramienta Inspector.

Además, una vez que hemos experimentado una fuga de información, a menudo es muy difícil revisar todas las computadoras donde estaba el documento relacionado. Con Inspector, es posible en segundos encontrar archivos muy específicos, descargarlos e incluso navegar por el sistema de archivos de las computadoras afectadas.

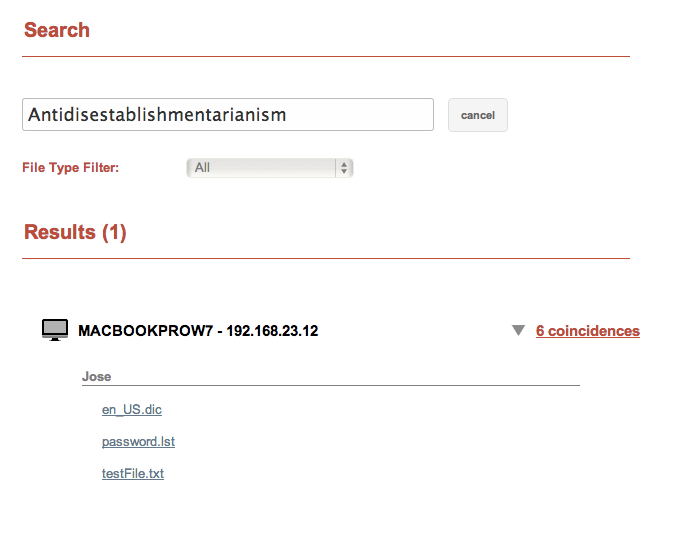

Búsqueda remota

Con la búsqueda remota podemos comenzar a obtener resultados.

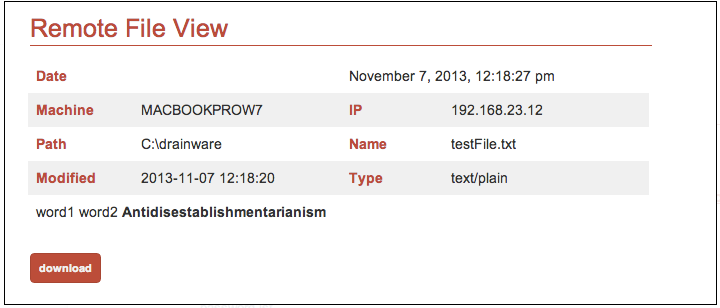

La búsqueda puede tardar varios minutos. Los resultados se muestran agrupados por el nombre del ordenador donde se encontró el archivo. Al expandir los resultados por ordenador, es posible ver los detalles del archivo haciendo clic en él. Podemos ver información sobre la fecha de modificación, nombre del archivo, tipo MIME, fecha de creación y breve información sobre el encabezado del archivo. También es posible descargarlo.

¡Importante!:

¡Importante!:

No deberías buscar por términos muy cortos o términos genéricos. El resultado puede tardar demasiado tiempo o puede ser inmanejable.

Es posible navegar a través de una de las computadoras listadas en los resultados. Para hacer esto, debe hacer clic en el nombre de la computadora o la dirección IP (área roja).

La función del explorador de archivos se detalla más en la sección 7.3 de este manual.

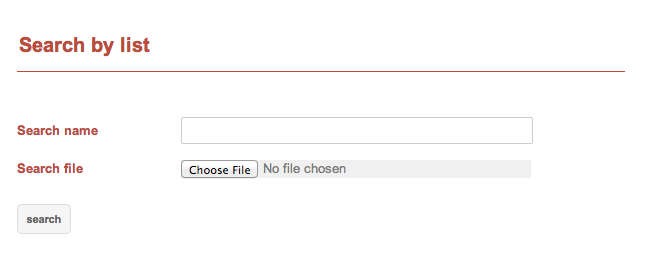

Búsquedas Remotas Múltiples

Si queremos buscar muchos términos, es posible utilizar la función de Búsquedas Remotas Múltiples.

Para usar esta función, debe crear un archivo con todos los términos de búsqueda en una línea, separados por comas. Podemos crear diferentes líneas, cada una con sus propias palabras clave.

keyWordGroupA-1, keyWordGroupA-2, keyWordGroupA-3

keyWordGroupB-1, keyWordGroupB-2

keyWordGroupC-1, keyWordGroupC-2, keyWordGroupC-3

La extensión del archivo debe ser TXT. Además de cargar el archivo, debemos ingresar un nombre para este informe.

¡Importante!:

¡Importante!:

No deberías buscar términos muy cortos o términos genéricos. Los resultados pueden tardar demasiado en obtenerse, o los resultados pueden ser inmanejables.

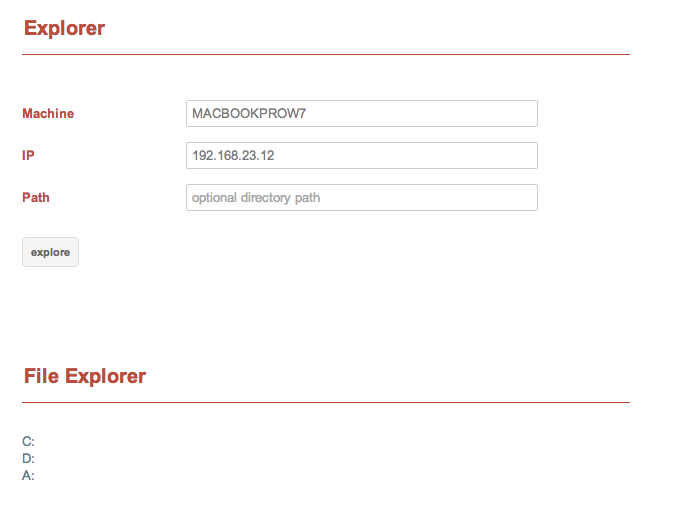

Explorador de Archivos Remotos

El Explorador de Archivos Remotos nos permite inspeccionar cualquier computadora en la organización con Drainware instalado.

Tendremos que proporcionar algunos detalles sobre la computadora: nombre de la computadora, dirección IP, y opcionalmente, la ruta. Desde este punto, podemos navegar a través de cualquier dispositivo en la computadora e incluso descargar archivos.

¡Importante!:

¡Importante!:

Drainware no está desarrollado para ser un servidor FTP. Descargar un archivo de varios MB de tamaño puede tomar varios minutos hasta que la descarga comience.

Dispositivos Remotos

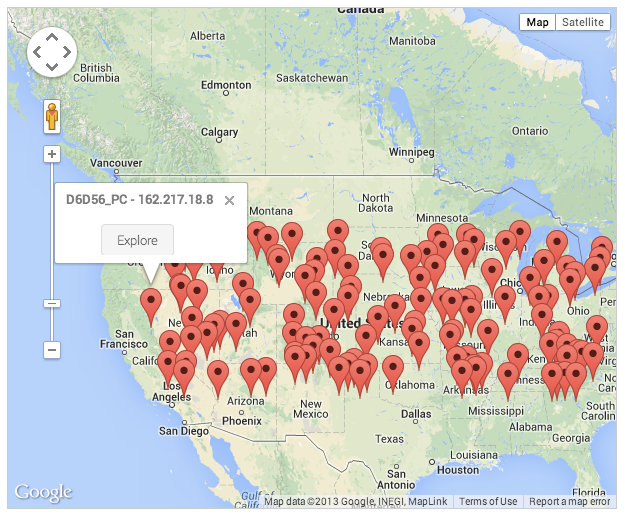

Con esta función, podemos ver la posición geográfica de todos los dispositivos que tienen Drainware instalado.

En la mayoría de los casos, la geolocalización se realiza a través de la dirección IP, pero cuando el Wi-Fi está activado, es posible que la geolocalización se realice mediante triangulación Wi-Fi.

¡Importante!:

¡Importante!:

Asegúrate de no actualizar la página web hasta que todos los puntos de conexión hayan respondido, especialmente en redes con miles de puntos de conexión, ya que la carga de la página web podría tomar varios minutos.

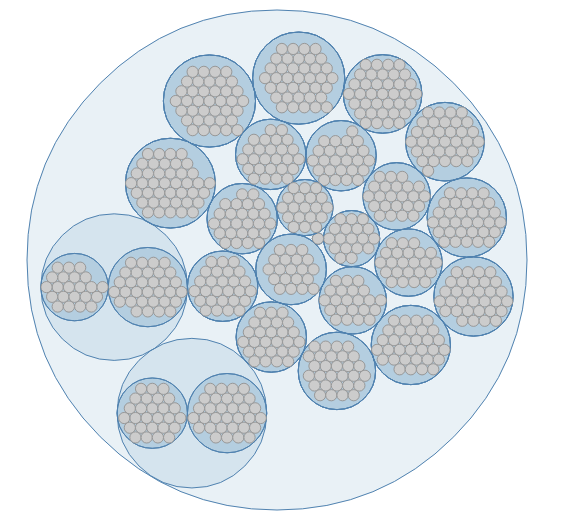

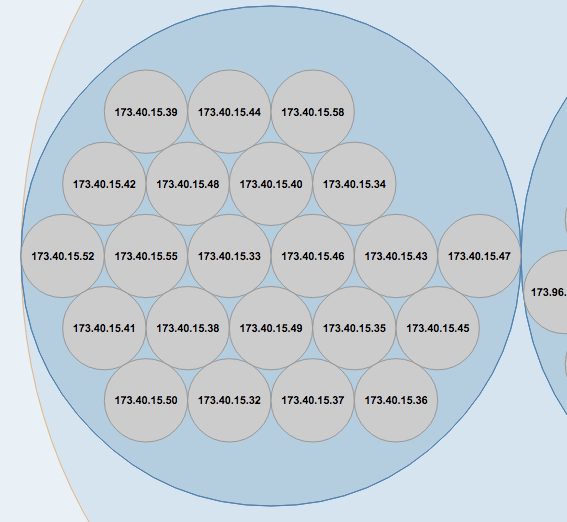

Además de la geolocalización de los dispositivos, es posible obtener un mapa de red que encapsula todas las computadoras que pertenecen a los mismos rangos. Para ello, haremos clic en la pestaña Vista de Red.

Los resultados se muestran en círculos, donde cada círculo representa un rango o un grupo de rangos.

Es posible hacer clic en los segmentos que queremos inspeccionar y ver todas las computadoras conectadas en ese momento.

Es posible hacer clic en los segmentos que queremos inspeccionar y ver todas las computadoras conectadas en ese momento.

Reportero

Con el módulo Reportero, podemos tener acceso a los datos registrados por Drainware. Podemos obtener detalles de cada módulo o estadística del comportamiento global del DLP, Inspector o Sandbox.

Eventos DLP

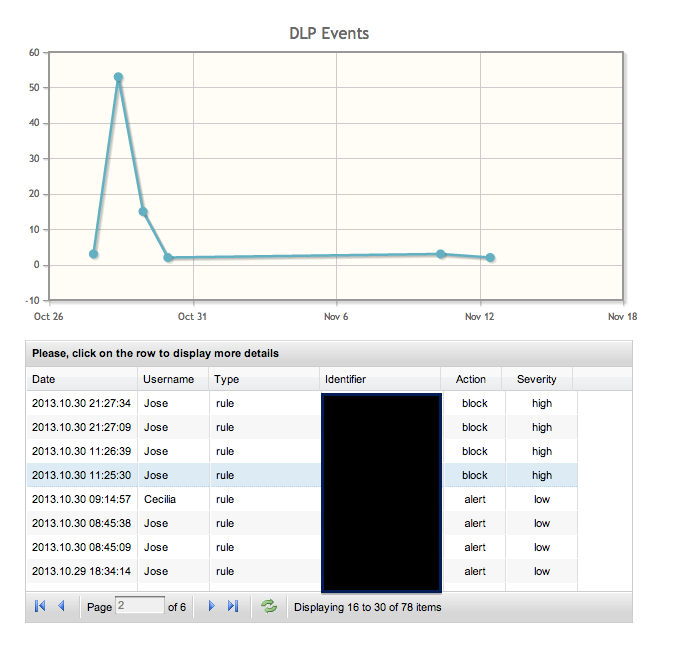

Una vez que abrimos la información de eventos DLP, podemos ver un gráfico con todos los eventos relacionados con la fuga de datos. Debajo del gráfico, podemos ver una tabla con una lista de eventos relacionados, ordenados desde el más reciente hasta el más antiguo. La tabla tiene algunos controles en la parte inferior donde podemos actualizarla o navegar a través de ella.

La lista solo muestra una vista previa del evento. Si queremos ver información detallada, debemos hacer clic en él.

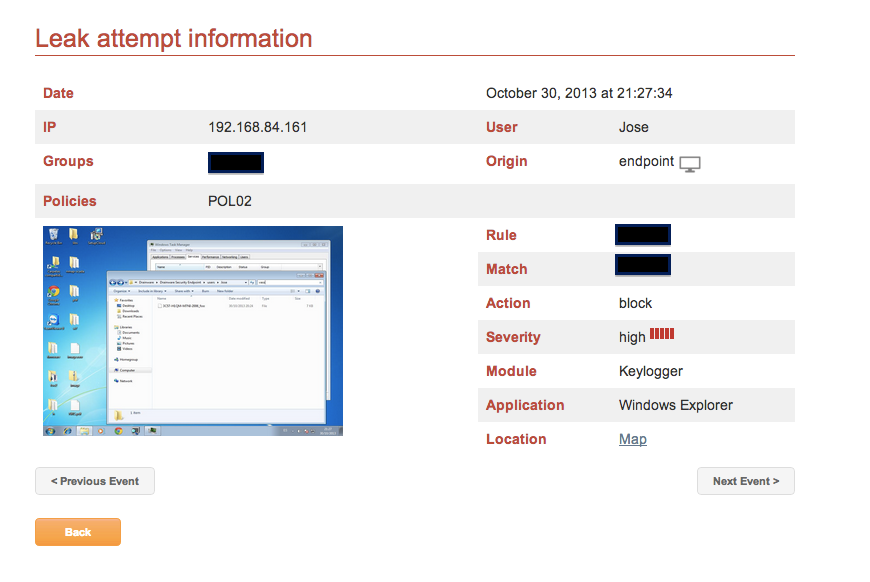

Los detalles de cada evento se muestran en una tabla que proporciona toda la información relacionada con el evento. Dependiendo de la configuración, también es posible ver una captura de pantalla realizada en el mismo momento en que se llevó a cabo el evento.

Anotaciones: Los usuarios freemium solo pueden ver las primeras 3 capturas de pantalla cada mes.

Anotaciones: Los usuarios freemium solo pueden ver las primeras 3 capturas de pantalla cada mes.

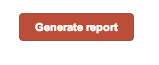

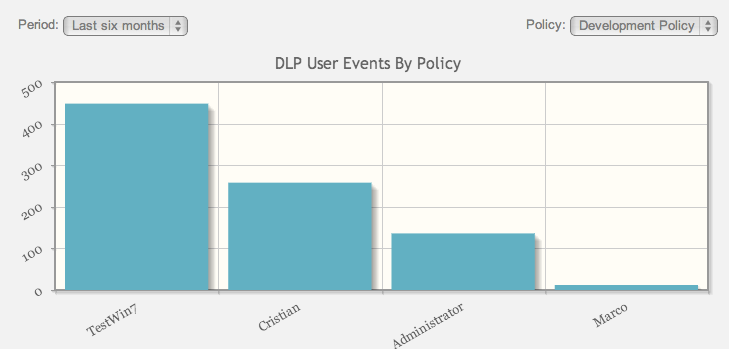

Debajo de la tabla, hay un botón que genera un informe con los últimos eventos de seguridad.

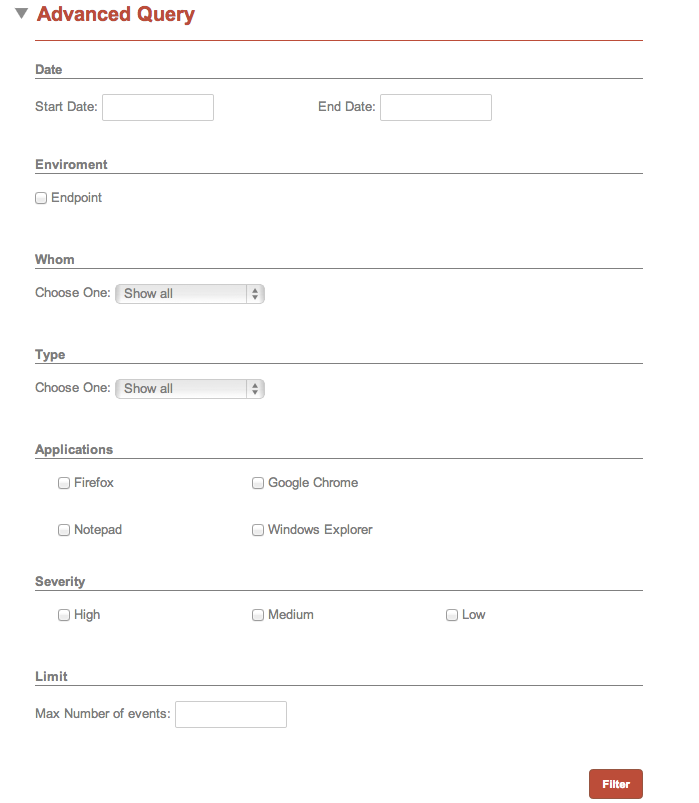

Si queremos encontrar eventos por un rango de fechas, tipo de evento, política, severidad, regla, etc., podemos usar el sistema de “Consulta Avanzada”. Como podemos tener un resultado con demasiados eventos, es posible completar el número máximo de eventos que queremos mostrar en el resultado.

Cada vez que se genera una consulta, es posible exportar los resultados en formato CSV. Para hacer esto, debes hacer clic en el botón Generar Informe al final de la página:

Estadísticas DLP

La información de eventos y detalles de eventos es interesante, pero en muchos casos, es necesario tener una vista a un nivel más alto de lo que está sucediendo con la información confidencial o saber cómo están funcionando las políticas que hemos configurado. Para ello, crearemos análisis de datos y estadísticas.

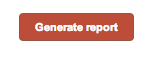

Actividad

En el mismo gráfico, se representa el promedio entre severidad, acción y el número de eventos. Las políticas con más eventos se ubican a la derecha, con el eje vertical representando el promedio de las acciones realizadas, donde el bloqueo es la parte más alta. El promedio de la severidad se muestra en el tamaño del círculo. En el cuadro combinado superior izquierdo, puedes seleccionar el período de tiempo.

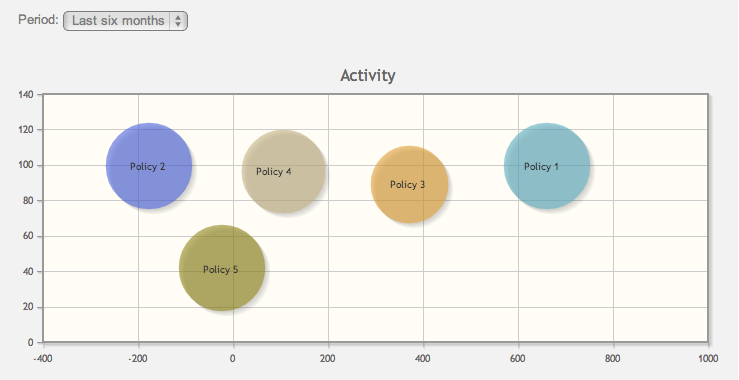

Grupos por política

En este gráfico podemos ver los grupos que llevaron a cabo más eventos de una política. En el cuadro combinado superior izquierdo, puedes seleccionar un período de tiempo. En el cuadro combinado superior derecho, puedes seleccionar la política.

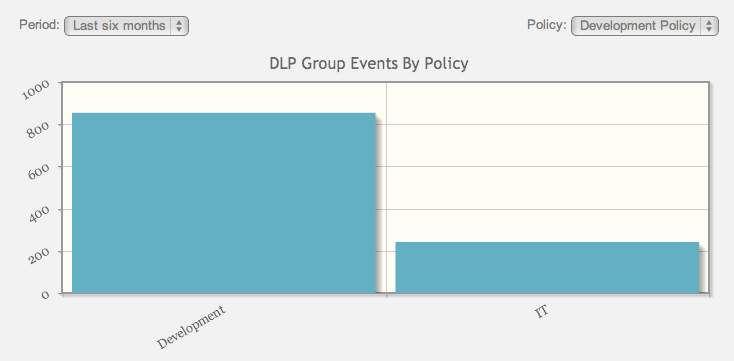

Usuarios por política

En este gráfico, podemos ver los usuarios que llevaron a cabo más eventos de una política. En el cuadro combinado superior izquierdo, puedes seleccionar un período de tiempo. En el cuadro combinado superior derecho, puedes seleccionar la política.

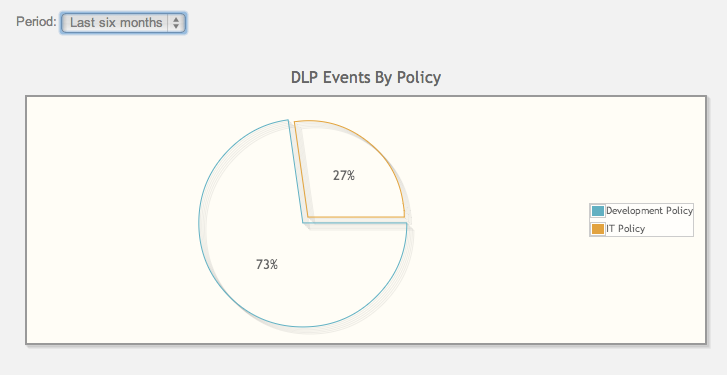

Política

Con el gráfico de política, podemos analizar las políticas con más actividad. En el cuadro combinado superior izquierdo, puedes seleccionar el período de tiempo.

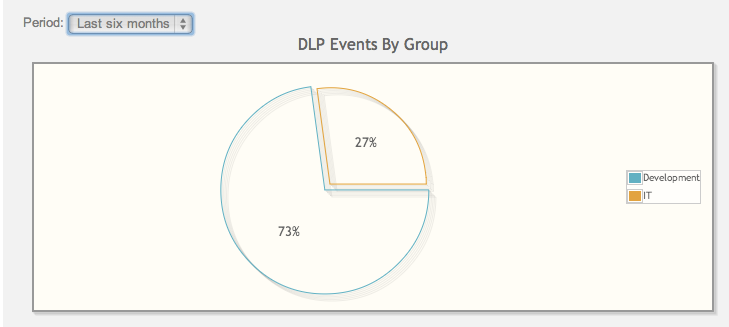

Grupos

Con el gráfico de políticas podemos analizar los grupos con más actividad. En el cuadro combinado de la esquina superior izquierda, puedes seleccionar el período de tiempo.

Eventos de Sandbox

Podemos ver un gráfico con eventos relacionados con intentos de abuso de aplicaciones. Debajo del gráfico, podemos ver una tabla con la lista de eventos, ordenados desde el más reciente hasta el más antiguo. La tabla tiene algunos controles en la parte inferior donde podemos actualizarla o navegar a través de ella.

Estadísticas de Sandbox

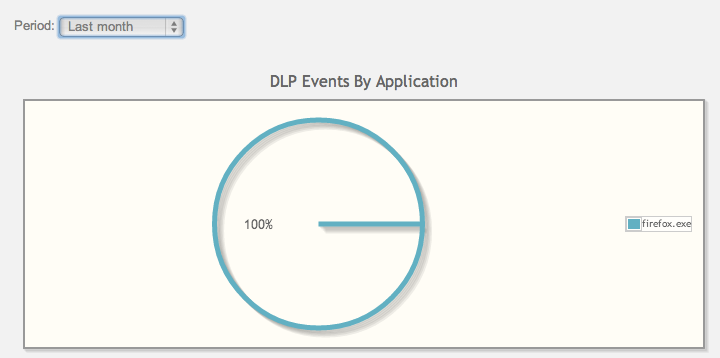

Aplicaciones

Con el gráfico de aplicaciones, podemos analizar las políticas con más actividad. En el cuadro combinado de la esquina superior izquierda, puedes seleccionar el período de tiempo.

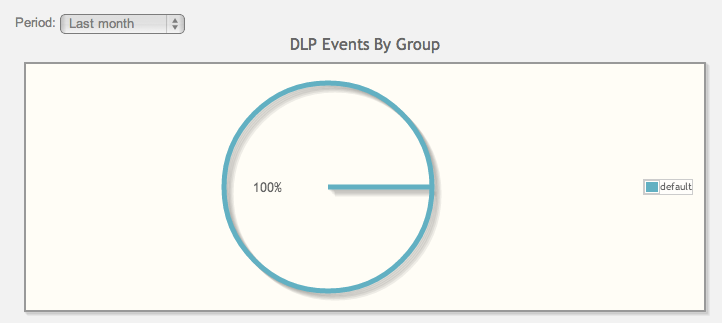

Grupos

Con el gráfico de políticas, podemos analizar los grupos con más actividad. En el cuadro combinado de la esquina superior izquierda, puedes seleccionar el período de tiempo.

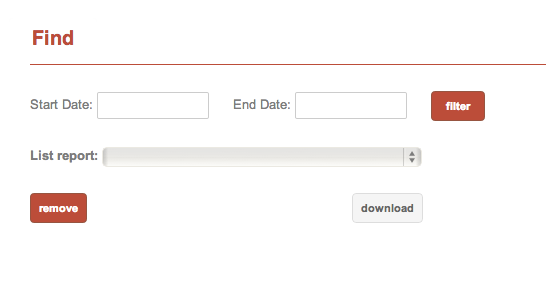

Informes de búsqueda del Inspector

Cuando realizamos múltiples búsquedas remotas desde la sección del Inspector, los resultados se generan en esta sección. Podemos encontrar el informe por un rango de fechas para descargar en formato Microsoft Excel.

Solución de problemas

Proxy Corporativo

Drainware admite la conexión a través de un proxy, ya sea configurado en el sistema o auto-configurado. Sin embargo, si el proxy utiliza autenticación, es necesario habilitar “*.drainware.com” en los dominios accesibles sin autenticación.

Si está utilizando SQUID, la configuración sería la siguiente:

acl drainware dstdomain .drainware.com

acl CONNECT method CONNECT

acl dwCONNECT dstdomain .drainware.com

http_access allow CONNECT dwCONNECT localnet

http_access allow drainware localnet